Ukraine : du Cyberespace à l’offensive terrestre

Les opérations militaires entreprises le 24 février 2022 par la Russie envers l’Ukraine, sont d’abord effectuées sur l’outil que tout un chacun utilise, les terminaux des systèmes d’information. Autrement dit nos smartphones, tablettes, ordinateurs, objets connectés, etc. Les activités et opérations cybernétiques sont utilisées dans le cadre de conflits géopolitiques et d’interventions stratégiques sur le globe terrestre à tout moment et en toute occasion. Qu’en est-il de l’Ukraine ? Dans quelle finalité ? A-t-elle été visée par des attaques dites informatiques ?

En 2016, une semaine avant Noël, des perturbations très importantes, plonge le pays dans un black-out, l’Ukraine est victime de cyberattaques sur ses réseaux électriques. La finalité de tels attentats est d’affaiblir, désorienter, jeter l’opprobre, le discrédit, ou annihiler une organisation étatique. Il s’agit de déstabiliser les services essentiels tels que l’approvisionnement en eau, les soins de santé, les institutions financières, les transports… Cibler les infrastructures critiques et gouvernementales suscite immédiatement des inquiétudes. Le but rechercher en premier lieu, restreindre ou anéantir la capacité des entités visées à prendre des mesures défensives ou offensives. Ce qui amène et créer un sentiment de peur, provoquant un possible déplacement de personnes paniquées. D’où la méfiance, voire le discrédit total des institutions chargées de protéger et de servir la population. Enfin, l’impact de la communication est primordial, en limitant l’accès à des renseignements et en diffusant en masse des erronées, la désinformation nuit aux individus. Les conséquences sur la société pourraient être catastrophiques. Les exemples sont multiples, régulièrement usés à mauvais escient par les dictateurs par exemple.

Chronologie d’un désastre annoncé

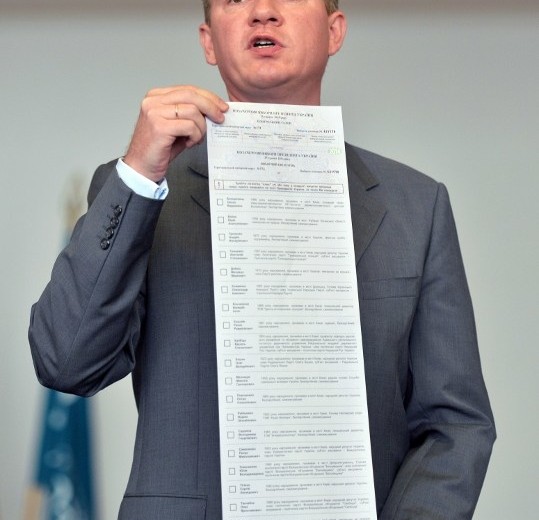

Remontons en 2014, lors de la dernière élection présidentielle ukrainienne. Une vague d’infections visant à les perturber et les manipuler a été décrite comme « parmi les cyberattaques les plus dangereuses jamais déployées pour saboter une élection nationale. » Elle s’est effectuée en trois étapes. L’infiltration des réseaux électoraux et la suppression de fichiers pour rendre le système inopérant. CyberBerkut a par la suite divulgué des courriels et des fichiers comme preuve. « Nous, les CyberBerkut, affirmons avoir accès au système de communication de la CEC à tout moment », revendiquaient-ils. Cet avant avoir publié les courriels des fonctionnaires régionaux et bloqué les téléphones portables de certains membres de la commission électorale, le jour de l’élection. Alors que l’attaque a échoué, Channel 1 Russia affichait ces résultats. Enfin, des attaques par déni de service distribué (DDoS) ont bloqué les résultats des élections et retardé le décompte final, qui fut attribué à CyberBerkut.

La dernière en date est celle du 23 février. L’agression a impliqué un logiciel malveillant d’effacement de données baptisé HermeticWiper. Le wiper a été détecté en Ukraine, en Lettonie et en Lituanie et les cibles comprennent, étonnamment des organisations financières et des entrepreneurs gouvernementaux. « L’analyse technique indique que le mécanisme d’attaque a été construit au moins six semaines avant l’attaque. »

Du code à la matriochka

Puis, le 23 décembre 2015, une cyberattaque a compromis les systèmes de trois sociétés de distribution d’énergie dans la région d’Ivano-Frankivsk, en Ukraine occidentale. C’est la première attaque réussie contre un réseau électrique. Pour faire les choses biens, les centres d’appels des fournisseurs sont mis hors service auparavant, par une opération DDoS. Elles furent attribuées à l’État Russe et à Sandworm Team. Un après, quasiment jour pour jour, le 17 décembre 2016, une interruption d’environ une heure imputée au malware Electrum à par Dragos. À minuit, une station de transmission électrique au nord de la ville de Kiev, mettant hors service, une partie de la capitale ukrainienne. Des chercheurs en cybersécurité ont trouvé des preuves troublantes que la panne n’était peut-être qu’une répétition générale.

L’attaque s’est répandue dans le monde entier et a contaminé, entre autres, le système de surveillance des radiations de Tchernobyl et des organismes de santé américains. Elle a été qualifiée de « cyberattaque la plus dévastatrice de l’histoire ». L’Europe prenait des sanctions en juillet 2020. Du 13 au 15 janvier 2022, des organisations attaquées et paralysées. Ce malware, surnommé WhisperGate est apparu pour la première fois sur des systèmes victimes en Ukraine le 13 janvier 2022 déclarait Microsoft. « On estime que le malware est conçu pour ressembler à un ransomware mais qu’il ne dispose pas d’un mécanisme de récupération de la rançon et qu’il est destiné à être destructeur, rendant les appareils ciblés inopérants, plutôt qu’à obtenir une rançon. Les victimes sont de multiples organisations gouvernementales, à but non lucratif et informatiques », explique Cyber Peace Institution. Majoritaire en Ukraine la religion orthodoxe célèbre son premier jour de l’année le 14 janvier 2022. Jour où plus de soixante-dix 70 sites Web du gouvernement sont modifiés, une déclaration en russe, en ukrainien et en polonais apparaissait, avant d’être temporairement fermés.

We believe preliminarily that the group UNC1151 may be involved in this attack

Serhiy Demedyuk, deputy secretary of the national security and defence council. Reuters

Le 15 février 2022, une attaque par déni de service distribué (DDoS) utilise le malware Katana. La désinformation fait son apparition via des messages sur les téléphones mobiles. Des dysfonctionnements techniques de distributeur automatiques de billets, rapidement démenti par la Police. Le 23 février, une attaque DDoS cible et rend les sites Web de plusieurs banques, ainsi que ceux du ministère des Affaires étrangères, de la Défense, de l’Intérieur, le Service de sécurité (SBU) et le Cabinet des ministres, inaccessibles. Si la majorité d’entre eux sont à nouveau opérationnels deux heures après, des latences et pannes se poursuivent le lendemain sur d’autres, 24 février 2022, début de l’offensive militaire russe sur le sol ukrainien.

Ping : Panne générale à Taïwan – Libre Expression

Ping : La Guerre, késako ? (1re partie) – Libre Expression

Ping : Ransomware: 200 000 dossiers de patients et employés copiés – Libre Expression

Ping : Un Génocide, késako ? – Libre Expression

Ping : La Guerre, késako ? (deuxième partie) – Libre Expression

Ping : Ransomware: Toyota suspend les activités de son usine nationale – Libre Expression

Ping : Le site de la police allemande du Bade-Wurtemberg à nouveau hors ligne, suite à une seconde cyberattaque par DDoS – Libre Expression

Ping : Cyberattaques contre l’administration suisse – Libre Expression

Ping : Cyberattaques d’entreprises portuaire et de transports aux Pays-Bas, du fournisseur Internet de 72 communes en Allemagne – Libre Expression

Ping : La guerre du Kippour débutait il y a tout juste 50 ans – Libre Expression

Ping : Démantèlement d’un ransomware en Ukraine – Libre Expression

Ping : Fuites et attaques en France, Allemagne et Argentine - Libre Expression

Ping : Il y a cent ans... la censure et liberté de la presse en Russie - Libre Expression

Ping : Une rentrée sous les cyberattaques en France - Libre Expression

Ping : Généalogie du ransomware - Libre Expression

Ping : L'Informatique, arme de destruction massive ? - Libre Expression

Ping : Universités ciblées en Ukraine, l'ENT en France - Libre Expression

Ping : Le ministère italien de la Transition écologique Hors-Service - Libre Expression

Ping : Flame, le virus fantôme - Libre Expression

Ping : Cyberattaque d'Aeroflot et pharmacies paralysées en Russie - Libre Expression

Ping : Quand le thé est froid - Libre Expression

Ping : Comprendre la nouvelle grammaire des failles - Libre Expression