Fuite au pays de l’Internet des objets (IoT)

La population mondiale est de plus en plus connectée, tout du moins, par les objets. Lors des trois premiers mois de 2020, tandis que les sociétés étaient figées, les ventes de montres « intelligentes » progressaient de 20 % au niveau de la planète, sans discontinuer. Au deuxième trimestre 2021, les livraisons s’envolent de 47 % selon les chiffres de Strategy Analytics passant de 12, 3 à 18,1 millions d’unités écoulées. Un rythme que les industriels n’avaient pas connu depuis 2018. Dans ce même temps, plus de 61 millions d’enregistrements de données fuitaient.

En premier lieu, « Rendez à César ce qui est à César, et à Dieu ce qui est à Dieu ». Cet apophtegme (du grec ancien ἀπόφθεγμα / apóphthegma : ” précepte, sentence “) est une parole mémorable ayant valeur de maxime, soit une formule exprimant une idée générale. C’est pourquoi elle est une sorte d’adage auquel on confère une autorité particulière en l’attribuant, de façon exacte ou apocryphe, à une personne. Le sujet de cet article fait suite à un échange avec Fernanda V., une lectrice de « Libr’Expression », concernant un papier sur les objets connectés : « Je voulais le partager avec vous, car l’article nous apprend l’importance de se méfier de nos données et je pense qu’il serait très utile pour vos lecteurs aussi, si vous décidez de le partager avec eux. »

Pour apprécier l’ampleur de la fuite, et des possibles autres, il est nécessaire de mesurer le marché mondial des objets connectés que sont les montres. Selon les dernières recherches de Strategy Analytics, les expéditions internationales bondissaient de 47 % par an pour atteindre les 18 millions d’unités au deuxième trimestre 2021. L’Apple Watch a conservé la première place avec 52 % des parts de marché mondial des tocantes « intelligentes », Samsung la deuxième (11 %) et Garmin la troisième (8 %). « Les ventes en ligne d’appareils axés sur le fitness qui contribuent à soutenir les soins de santé personnels restent populaires et constituent le principal moteur du boom des smartwatchs », explique Steven Waltzer, analyste principal au sein de Strategy Analytics. La période due au SARS-CoV-2 a modifié la perception des personnes quant à leurs corps. Ainsi, l’Apple Watch Series 6 (avant l’arrivée de sa grande sœur) est le modèle le plus populaire pour de multiples raisons et « d’un portefeuille croissant d’applications de santé et de fitness », justifie Neil Mawston, directeur exécutif chez Strategy Analytics.

L’Internet des objets est conséquent : enceintes, ampoules, thermostats, téléviseurs, réfrigérateurs, jouets pour adulte ou enfant, caméras, alarmes… Comme les montres dites intelligentes qui connaissent un plébiscite fulgurant. Ce succès profite avant tout à Apple dont les expéditions annuelles sont en hausse de 46 % avec 9,5 millions d’unités. La marque à la pomme revendique ainsi une part écrasante de 52,8 %. Le marché planétaire des chronographes connectés a crû à un rythme effréné de 53,5 % par an, en volume, entre 2014 et 2020. Si l’Amérique du Nord représente le premier marché régional pour ce produit avec plus d’un tiers (35 %) de la consommation mondiale, « c’est en Asie-Pacifique que la croissance devrait être la plus forte dans les années à venir ». La demande asiatique est alimentée par l’accès généralisé aux smartphones et l’utilisation massive de services digitaux. Le marché français est lui aussi en profonde hausse, mais dans une bien moindre mesure que ses voisins britannique, allemand ou italien. En effet, le taux de pénétration des montres connectées en France est le plus bas des quatre pays cités précédemment.

61 053 956 enregistrements exposés

Une base de renseignements non protégée exhibait 61 053 956 enregistrements (17, 6 Gb) contenant des données provenant de trackers de fitness et de « wearables » (technologie portable comme un vêtement, une montre…), selon un rapport établi par le chercheur en sécurité Jeremiah Fowler, sur WebsitePlanet. Dans un échantillon limité d’environ 20 000 enregistrements, Fowler indique que parmi les principaux trackers de santé et de fitness apparaît celui de Fitbit (racheté par Google pour 2,1 milliards en 2021) comme source 2 766 fois, et les instances de ce qui semble être l’Healthkit d’Apple, 17 764 fois. Ce dernier et son équipe de recherche constataient que de nombreux enregistrements exposés contenaient des informations telles que :

- Le prénom

- Le nom

- Le pseudonyme

- La taille

- La date de naissance

- Le sexe

- La géolocalisation

- L’identifiant de géolocalisation

- Le relevé cardiaque

- Le saturation en oxygène

- Le type de sport

- Le profil-utilisateur

- Les données relatives au sommeil

- Les statistiques liées à la vitesse de déplacement

- Le traceur lui-même

- Le poids de l’utilisateur

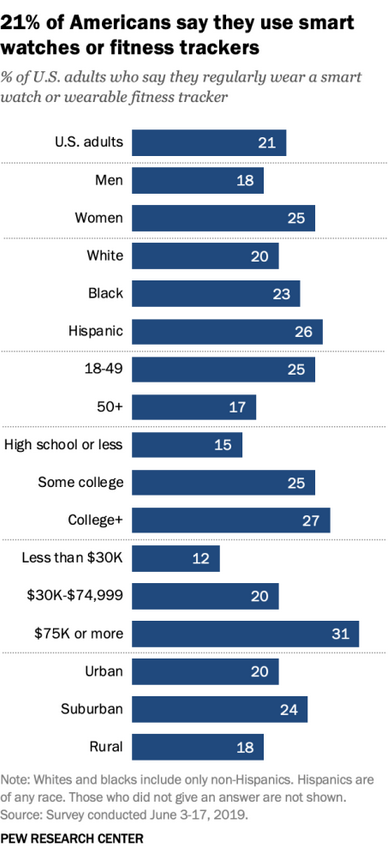

Après une fouille minutieuse, de nombreuses références se rattachaient à « GetHealthApp », une société basée à New York qui offre une solution unifiée pour accéder aux informations de santé et de bien-être provenant de centaines de wearables, d’appareils médicaux et d’applications. « J’ai immédiatement envoyé une notification de divulgation responsable de mes découvertes et j’ai reçu une réponse le lendemain me remerciant pour la notification et confirmant que les données exposées avaient été sécurisées », notifie le chercheur. Les différents dispositifs de suivi de la forme physique sont devenus monnaie courante. Approximativement 21 % des adultes américains disent enfiler fréquemment une montre « intelligente » ou un tracker de fitness, selon une étude de Pew Research réalisée en 2019 aux États-Unis.

Innocent aux mains pleines

Dans son rapport, Fowler note que de multiples trackers de fitness sont liés à des profils où les utilisateurs sont encouragés à saisir des informations personnelles. Cela facilite grandement les méfaits futurs des différentes personnes derrière des codes malveillants. Chaque détail est une mine de donnée, pour identifier l’usager. « La plupart des utilisateurs de wearables pensent qu’aucun cybercriminel ne s’intéresse au nombre de pas qu’ils font ou à la durée de leur sommeil, mais c’est une erreur d’ignorer comment vos données sont utilisées ou partagées. Toutes les données ont de la valeur et, à mesure que la technologie des wearables se développe, les types et la précision des données collectées sur les utilisateurs se développent également », écrit-il.

La Food and Drug Administration (FDA) a désigné FitBit comme un logiciel en vente libre et un dispositif médical de classe II. Le 14 septembre 2020, Fitbit a d’ailleurs reçu l’autorisation de la FDA, ainsi que l’approbation CE pour sa fonction d’électrocardiogramme permettant de suivre les irrégularités du rythme cardiaque. « Les dispositifs de Fitbit collectent désormais des données sur environ 29 millions d’utilisateurs dans le monde et Google affirme que les données sur la santé et le bien-être des utilisateurs de Fitbit ne seront pas utilisées pour les publicités Google. Dans de nombreux autres secteurs, la technologie dépasse les lois et les règlements au détriment de la vie privée des utilisateurs. » Selon le site Web et la FAQ de Gethealth.io, le processus est conforme à la loi HIPAA et indique que « les données des utilisateurs sont sécurisées grâce au transport SSL, au cryptage AES256, à la journalisation et au suivi, et toutes les données sont stockées et gérées de manière conforme à la loi HIPAA. »

Comment sécuriser ces objets ?

En mai 2016, un audit d’objets connectés avait été réalisé dans le cadre du « Sweep day ». La Commission nationale informatique et libertés (CNIL) affichait un constat pour le moins préoccupant :

- 59 % ne fournissaient pas une information claire et complète sur la collecte et les conditions d’exploitation des données à caractère personnel des utilisateurs

- 68 % ne donnaient aucune information relative aux conditions de stockage des données

- 72 % n’informaient pas les utilisateurs des modalités de suppression de leurs données du dispositif connecté

- 38 % ne fournissaient pas de coordonnées permettant aux utilisateurs de se renseigner sur les modalités de traitement de leurs données à caractère personnel

Pour certains, ce sont autant de portes laissées ouvertes aux personnes malveillantes. Tous sont concernés, le système d’information des entreprises et administrations, infrastructures publiques (eau, électricité, gaz, télécoms, transports, hôpitaux, administrations…)… tout système électronique en réseau est désormais susceptible d’être infecté.

Voici dix pratiques à adopter données par le site d’assistance et prévention en sécurité numérique :

- Avant l’achat, renseignez-vous sur l’objet connecté

- Modifiez les mots de passes par défaut de vos objets connectés

- Mettez à jour sans tarder vos objets connectés et les applications associées

- Protégez vos informations personnelles

- Vérifiez les paramètres de sécurité de vos objets connectés et de leurs applications

- Éteignez systématiquement vos objets connectés lorsque vous ne les utilisez pas

- Mettez à jour les appareils raccordés à vos objets connectés

- Sécurisez votre connexion Wi-fi

- Limitez l’accès de vos objets connectés aux autres appareils électroniques ou informatiques

- Supprimez vos données et réinitialisez votre objet lorsque vous ne vous en servez plus

L’agence nationale de la sécurité des systèmes d’information (ANSSI) a mis en ligne un document à télécharger. Si vous doutez encore, voici deux exemples : en 2018, un casino s’est fait pirater la base de données de ses plus gros clients. Les pirates ont réussi à y accéder en passant par le thermomètre connecté insuffisamment sécurisé d’un aquarium de l’établissement. En 2019, une petite fille de 3 ans confie à ses parents qu’une voix lui parle dans le baby-phone vidéo qu’ils ont installé dans sa chambre. Les parents s’aperçoivent que la caméra change toute seule d’orientation. Un pirate, qui avait pris le contrôle à distance de l’objet connecté, les observait et parlait à l’enfant pour l’effrayer quand elle était seule.

Ping : Problèmes sur l’authenticité du « passe sanitaire » – Libre Expression

Ping : Emotet is back – Libre Expression

Ping : C’est reparti de plus belle – Libre Expression

Ping : Quand l’utilité première est… détournée – Libre Expression

Ping : Ukraine : du Cyberespace à l’offensive terrestre – Libre Expression

Ping : Fuite de données massives en Albanie – Libre Expression

Ping : Voir à travers les murs, un fantasme devenu réalité ? – Libre Expression

Ping : L’intelligence artificielle signe-t-elle la fin de l’intelligence humaine ? – Libre Expression

Ping : USA: une fraude à près de 600 milliards de dollars – Libre Expression

Ping : Une loi interdit les mauvais mots de passe - Libre Expression

Ping : LockBit2.0 et le ministère de la Justice - Libre Expression

Ping : Lapsus$ s'attaque à Okta après Samsung et NVidia - Libre Expression

Ping : Vingt-cinq Tesla télécommandées à distance - Libre Expression

Ping : Cyberattaque : c'est-à-dire ? (2/2) - Libre Expression

Ping : Des agents (encore) identifiés à cause d'une appli - Libre Expression