La cyberguerre de l’Or noir

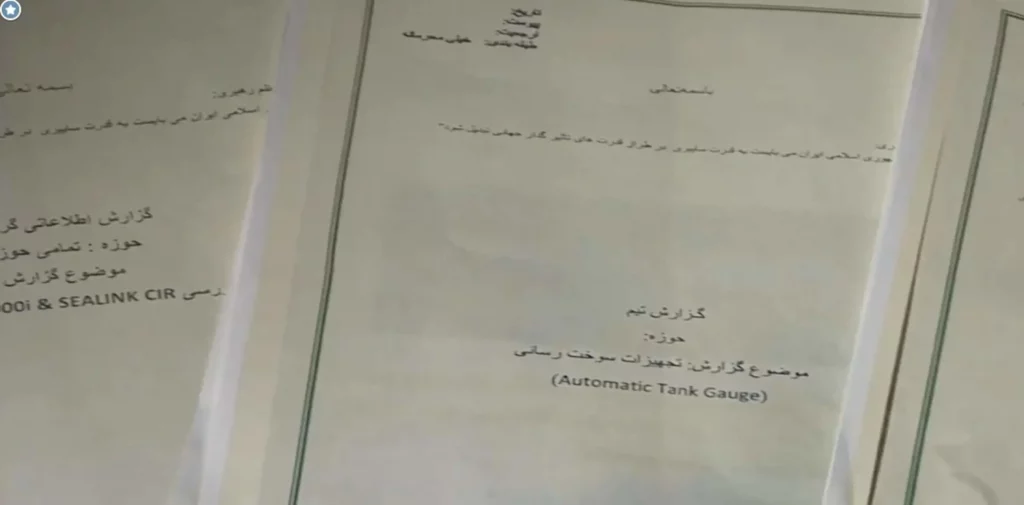

Des documents classifiés, qui proviendraient d’Iran, révèlent des recherches secrètes sur la manière dont une cyberattaque pourrait être utilisée pour couler un cargo ou faire sauter une pompe à essence dans une station-service. Les fichiers internes, obtenus par Sky News, comprennent également des informations sur les dispositifs de communication par satellite employés par l’industrie maritime mondiale, ainsi qu’un système informatique qui contrôle des éléments, tels que les lumières, le chauffage et la ventilation dans les bâtiments dits « intelligents » du monde entier.

Les documents semblent révéler un intérêt particulier pour la recherche d’entreprises et d’activités dans les pays occidentaux, notamment le Royaume-Uni, la France et les États-Unis. Une source de sécurité ayant connaissance de la liasse de 57 pages, composée en cinq rapports, a déclaré qu’elle avait été compilée par une unité cybernétique offensive secrète, appelée « Shahid Kaveh ».

Attaques ciblées d’une précision chirurgicale

Celle-ci fait partie du commandement cybernétique d’élite du Corps des gardiens de la révolution islamique (IRGC) de l’Iran. Les opérations seraient dirigées par un individu qu’il nomme Hamid Reza Lashgarian. Sky News, relate la source qui a confié les documents, sous couvert d’anonymat, croit que Téhéran récolte ces informations pour identifier les objectifs d’éventuelles cyberattaques. « Ils créent une banque de cible à utiliser au moment opportun ». L’ambassade d’Iran à Londres n’a pas répondu à une demande de commentaire sur ces allégations, souligne la télévision britannique.

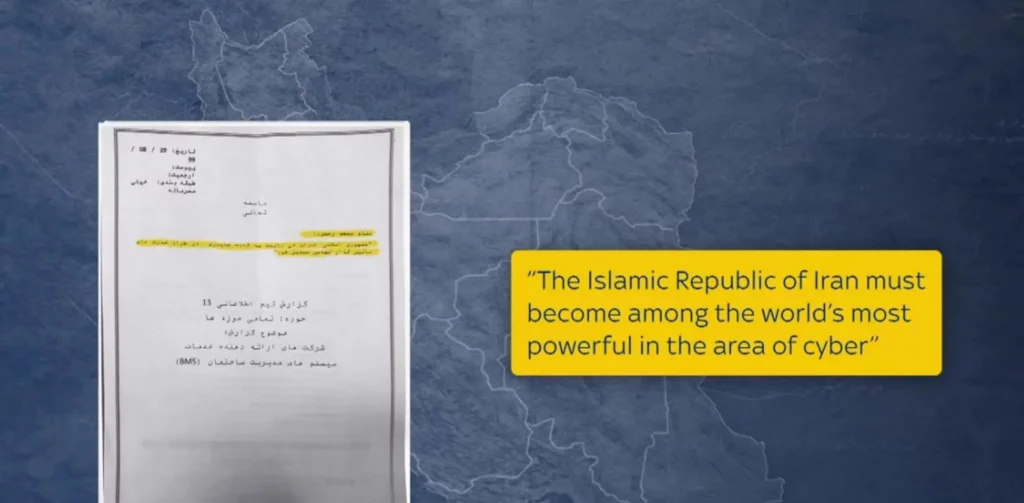

Sur la plupart des dossiers figure une citation qui semble être celle du Guide suprême iranien, Ali Khamenei. Elle se lit comme suit : « La République islamique d’Iran doit devenir l’un des pays les plus puissants du monde dans le domaine de la cybernétique. », explique Deborah Haynes.

De plus la mention « Hautement confidentiel » trône en tête de chaque rapport. « Ils sont censés être plutôt clandestins. Ils travaillent sur des cyberopérations offensives à l’échelle mondiale », déclarait la source. (Crédits : capture d’écran YouTube)

Seules deux des pièces comportent une date d’achèvement. L’un, qui porte sur ce que l’on nomme un système de gestion de bâtiment — qui contrôle des choses les lumières, le chauffage et la ventilation dans les bâtiments intelligents — est du 19 novembre 2020. Les premières inspections et compilations des données sembleraient authentifier les documents.

L’autre, porte sur une entreprise allemande, WAGO qui produit des composants électriques, est daté du 19 avril 2020. Or, le 8 juin 2021, Eduard Kovacs relate, sur securityweek, « deux vulnérabilités découvertes dans des contrôleurs industriels fabriqués par WAGO, une compagnie allemande spécialisée dans les solutions de connexion électrique et d’automatisation, peuvent être exploitées pour perturber les processus technologiques, ce qui, dans certains cas, pourrait entraîner des accidents industriels, selon la société russe de cybersécurité positive Technologies. »

Le message transmis semble clair, la République Islamique d’Iran veut peser dans le cyberespace. (Crédits : capture d’écran YouTube)

Les vulnérabilités ont été repérées dans l’automate programmable (PLC) WAGO PFC200 et ont été corrigées par le fournisseur. L’une des failles, identifiée comme CVE-2021-21001 (classée critique), a été décrite comme un problème de traversée de chemin lié à un composant CODESYS utilisé par l’appareil. Elle permet à un attaquant authentifié, ayant une entrée réseau au dispositif ciblé, d’accéder à son système de fichiers avec des privilèges élevés, ce, en envoyant des paquets spécialement conçus.

« En exploitant cette vulnérabilité, les attaquants peuvent accéder au système de fichiers de l’automate avec des droits de lecture et d’écriture. Les modifications du système de fichiers de l’automate peuvent entraîner une perturbation des processus technologiques et même conduire à des accidents industriels », explique Vladimir Nazarov, responsable de la sécurité ICS chez Positive Technologies. Le second problème, identifié comme CVE-2021-21000, affecte l’organisme iocheckd de WAGO. Il est conçu pour vérifier les entrées/sorties de l’API et afficher la configuration de l’API. Un attaquant non authentifié ayant un accès réseau à l’appareil peut tirer parti de cette faille pour provoquer une condition de déni de service. Les lignes indiquent de nombreuses informations sur les tankers, ainsi que les pompes à essence. (Crédits : capture d’écran YouTube)

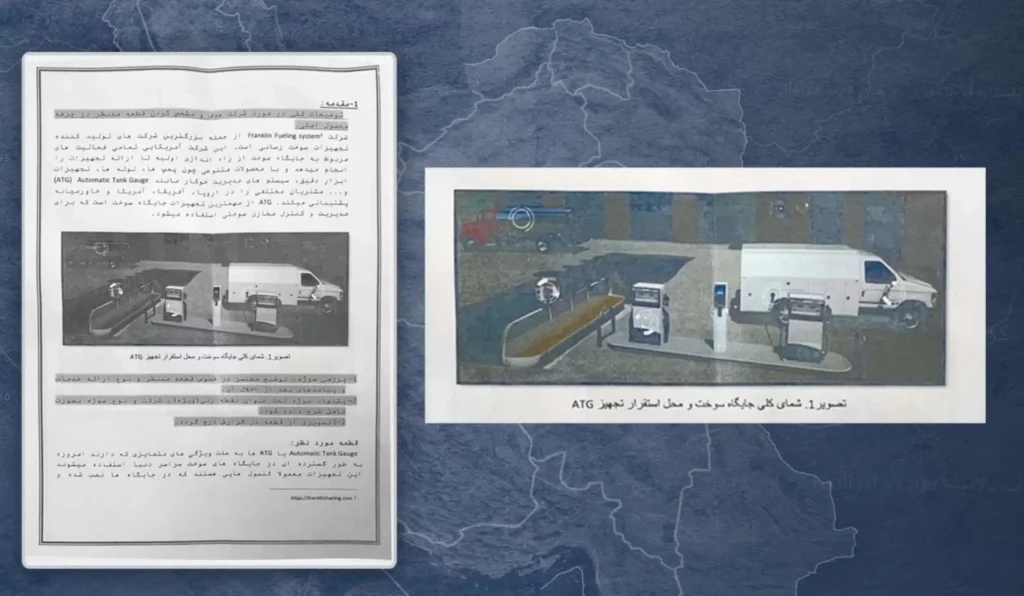

Deux études, l’une sur les pompes à carburant dans les stations-service et l’autre sur les communications maritimes, comportent des captures d’écran d’analyses (prises sur l’Internet) datant de l’année précédente. Les auteurs semblent s’appuyer sur des recherches de sources ouvertes plutôt que sur des informations privilégiées. Par diagramme les rapports illustrent un navire stable dans l’eau, un autre un bateau incliné sur un côté, un dernier montrait comment des commandes pouvaient être envoyées à distance depuis un centre de contrôle à terre via une liaison satellite. Le rapport stipule que : « Ces pompes sont utilisées pour amener l’eau dans les réservoirs […]. Tout problème pourrait entraîner le naufrage du navire ».

Le mat du couloir

Le plus récent des documents porte sur les dispositifs de gestion des édifices. Ceux-ci reflètent les systèmes informatiques qui contrôlent l’éclairage, la ventilation, le chauffage, les alarmes de sécurité et de diverses fonctions dans un bâtiment dit « intelligent ». Les feuillets énumèrent les entreprises qui assurent ces services. Parmi elles, Honeywell aux États-Unis, le groupe français d’équipement électrique Schneider Electric, le géant allemand Siemens et KMC Controls. Le rapport le plus long (22 pages) portait sur des équipements électriques fabriqués par la société allemande WAGO, mais pas seulement. Le premier, Seagull 5000i, fournit des services de téléphone, de télécopie et d’autres données via une liaison satellite.

Le système d’intérêt suivant est appelé Sealink CIR. Le majeur objectif de ce dossier n’était qu’une recherche de documentation sur deux dispositifs, annoté d’un tableau de résultat grâce à des « Google dork ». Suite à ces révélations, la journaliste Déborah Haynes interrogeait le général Sir Patrick Sanders, principal officier militaire chargé de superviser les cyberopérations britanniques, sur l’ampleur de la menace que représente l’Iran dans le cyberespace. « Ils font partie des cyberacteurs les plus avancés. Nous prenons leurs capacités au sérieux. Nous ne les surestimons pas. C’est un acteur sérieux et il s’est comporté de manière vraiment irresponsable dans le passé », répondait-il.

Comme un joueur d’échecs, placer ses pièces possède une importance stratégique. Il serait manqué de discernement en pensant que les opérateurs des différents pays ne choisissent pas leurs finalités. L’Iran avait subi l’une des premières cyberattaques connues, avec le ver informatique Stuxnet. (Crédits : DR)

Les soupçons d’organisation de l’opération « Olympics Games » se portent vers les Israéliens et les Américains. Le but fut l’attaque des centrifugeuses d’enrichissement d’uranium, à Natanz en 2010. Des opérateurs informatiques liés à l’Iran sont soupçonnés d’avoir ciblé le parlement britannique en 2017, le résultat est que des milliers de comptes de messagerie, y compris ceux de députés, avaient été affectés.

En mai 2020, les ordinateurs du terminal portuaire iranien de Shahid Rajee ont « planté », provoquant l’arrêt du trafic, à la suite d’une cyberattaque qui semblerait provenir d’Israël. Celle-ci aurait été menée en représailles à une tentative iranienne de piratage des systèmes d’approvisionnement en eau d’Israël. Ainsi, chaque pays entreprend, ce, pour diverses raisons, de connaître les tenants et aboutissants des projets des ennemis, des alliés… Outre l’intervention iranienne, d’autres cyberattaques comptent. L’offensive massive de Solarwinds, qui a téléchargé un virus sur des milliers d’appareils informatiques du gouvernement américain, et l’infection par ransomware, sur Colonial Pipeline. Le dernier évènement est celui dit « Pégasus », qui révèle que le Maroc aurait utilisé un produit de la firme israélienne NSO, ce que condamne l’Algérie. Seraient-ce les seuls à effectuer de genre d’opérations ? (Crédits : DR)

Non ! Depuis que les systèmes d’information envahirent l’espace public, comme privé, des personnes bien, comme malintentionnées, testaient leurs vulnérabilités. Ainsi, il y a près de 30 ans en France, une affaire atypique défraie la chronique au début des années 1990. Dans le service des soins intensifs, d’un hôpital parisien, une femme se trouve entre la vie et la mort. Ses fonctions vitales sont gérées informatiquement. La femme décédera sans qu’aucune alarme n’ait retenti. Après des mois d’enquête, l’époux de la victime est arrêté, soupçonné d’avoir éteint l’alarme… à distance par ordinateur. L’histoire digne d’un film d’espionnage est pourtant bien réelle et paraît tirée d’un film de série Z en 2021. Dans leur rapport, les policiers parlaient « d’une modification criminelle des seuils d’alarme d’une centrale informatique dans un hôpital ». Cet acte intentionnel a même entraîné la mort d’une seconde personne, le voisin de chambre de la victime. Un cas alors inédit en France.

Ping : Attaque de la Russie contre l’Ukraine – Libre Expression

Ping : De l’Ukraine à l’Algérie – Libre Expression

Ping : Des données du chef du Mossad diffusées – Libre Expression

Ping : La Guerre, késako ? (deuxième partie) – Libre Expression

Ping : Il y a cent ans… le pétrole russe – Libre Expression

Ping : L’Iran est-il le siège de tous les maux au Moyen-Orient ? – Libre Expression

Ping : Il y a cent ans... la fièvre de l'huile - Libre Expression

Ping : Un risque évalué à 6 000 000 000 000 dollars - Libre Expression