Un ransomware, qu’est-ce que c’est ?

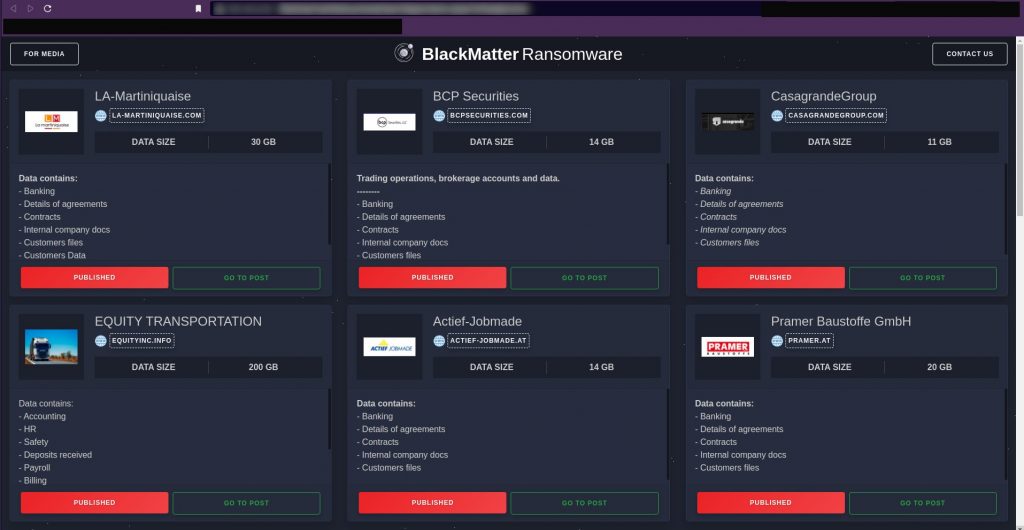

Les attaques par code malveillant ne faiblissent pas, que ce soit à l’étranger comme en France. Sept entreprises de l’hexagone, pour le mois de septembre 2021 sont les jouets de malversation : Annoncez-vous, Télécom Sud Paris par CoomingProject, La Martiniquaise par Blackmatter, Cromology et Champagnes Thiénot par Grief, puis Steel Projets par Everest. Si les rançongiciels sont de plus en plus présents, et redoutables quant à leurs méthodes, qu’est-ce qu’un ransomware ? Quels buts ? Quel fut le premier ?

L’agence nationale de la sécurité des systèmes d’information (ANSSI) définit « un rançongiciel est un code malveillant empêchant la victime d’accéder au contenu de ses fichiers afin de lui extorquer de l’argent. La très grande majorité des rançongiciels a actuellement la capacité de chiffrer des fichiers stockés sur le réseau de la victime. » Ne pas confondre programme (malware) et code malveillant le premier est réservé aux logiciels, le second est un script qui profite des vulnérabilités des sites, dans l’intention de charger un programme malveillant.

L’agence du numérique en santé donne des conseils. En cas de bugs inattendus, de lenteur du système, d’un disque dur anormalement actif, des messages étranges , la désactivation des logiciels de sécurisation… elle préconise de déconnecter le poste, sans l’éteindre, et surtout d’avertir les techniciens et le responsable des SSI (sécurité des systèmes d’information).

Le 1er mars 2021, l’agence nationale de la sécurité des systèmes d’information (ANSSI) publiait un document qui faisait état de la menace. « La tendance à la hausse des attaques par rançongiciel à l’encontre d’organisations publiques et privées, identifiée depuis 2018, s’est à nouveau confirmée en 2020, tant à l’échelle internationale que nationale », alerte-t-elle. En effet de 2019 à 2020, c’est une augmentation de 255 % des offensives stipule l’ouvrage. Aucune discipline d’activité ni zone géographique n’est épargnée, bien au contraire. L’observation démontre un accroissement des assauts contre des collectivités locales, du domaine de l’éducation, du secteur de la santé et d’entreprises de services numériques.

Qui plus est lorsque « la rentabilité des attaques par rançongiciel, est bien supérieure à leur coût de mise en œuvre, explique la prolifération des groupes d’attaquants et laisse présager une constance, si ce n’est une hausse, de la menace liée aux rançongiciels dans les années à venir. » Pour les cibles, les coûts et dégâts causés sont multiples et variés. Ils peuvent être des pertes financières, d’exploitation, une atteinte à l’image, perte de clients, de données… il arrive parfois que la somme soit payée pour diverses raisons.

Big Game Hunting, RaaS et double extorsion

Les moyens choisis sont pléthores quand il s’agit d’infecter un terminal, mais trois se détachent. Le triptyque offensif affiche le Big Game Hunting, le ransomware-as-a-service (RaaS) et la double extorsion.

Le premier est littéralement la chasse au gros gibier. Elles portent références aux associations de malfaiteurs derrière les ransomwares qui ne recherchent que des cibles majeures. Telles que les réseaux d’entreprises, multinationales, plutôt que de s’en prendre aux petits. C’est une façon de gagner plus d’argent des compagnies victimes, ayant beaucoup plus à perdre que des simples données de particuliers. Ce type d’attaque s’est intensifié en 2019, la plupart visant des fournisseurs de services gérés, des écoles américaines, des gouvernements locaux américains et, plus récemment, des entreprises plus grandes en Europe.

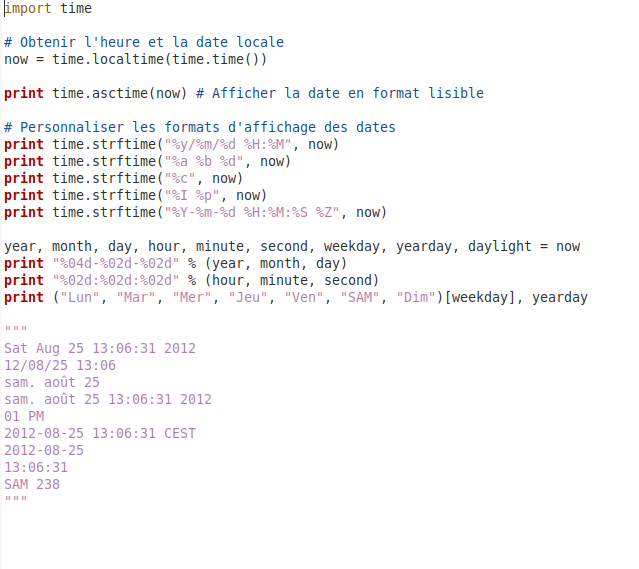

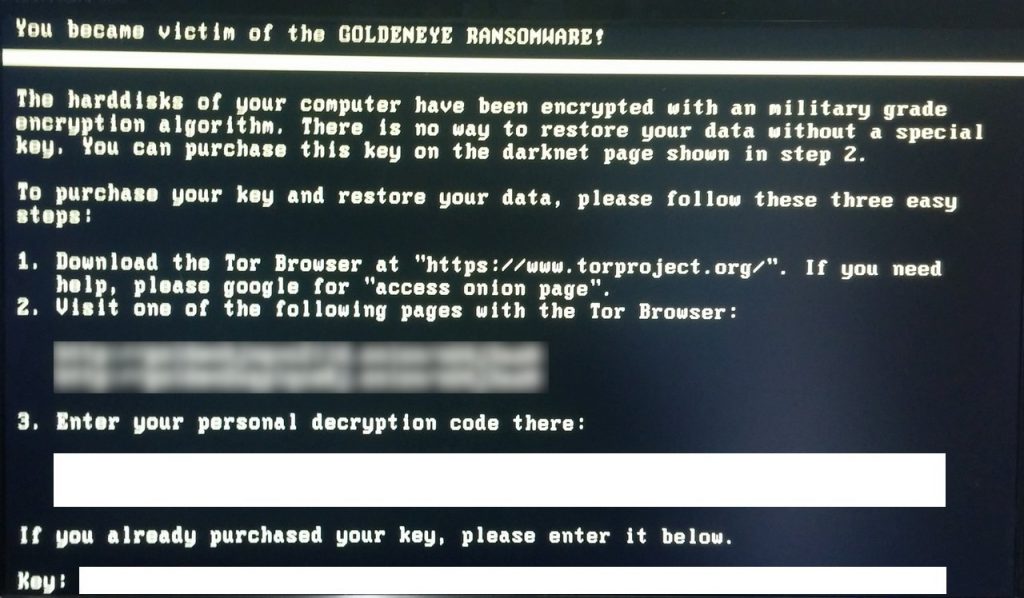

Le ransomware-as-a-service (RaaS) a évolué depuis sa première apparition. Classiquement, il est un code malveillant qui crypte presque instantanément les données à l’aide d’un chiffrement RSA (initiales des inventeurs : Ronald Rivest, Adi Shamir et Leonard Adleman). Moyennant le paiement d’une somme d’environ 300 dollars, la clé de déchiffrement vous était envoyé. Ces deux campagnes d’attaques font évoluer la sécurité des systèmes d’information des diverses sociétés. La première NotPetya, puis celle qui est considérée comme la plus grande attaque par ransomware de l’histoire de l’Internet, WannaCry.

Histoire de WannaCry

Le 12 mai 2017, une attaque par d’une ampleur encore inconnue affectait plus de 200 000 victimes à travers le monde. Il est un « crypto-ver ransomware », qui a ciblé les terminaux exécutant le système d’exploitation (OS) Microsoft Windows en chiffrant les données et en exigeant des paiements de rançon en Bitcoin. « Il est considéré comme un ver de réseau car il inclut également un mécanisme de transport pour se propager automatiquement. » À travers le code de distribution, il recherche les dispositifs vulnérables, puis utilise l’exploit EternalBlue pour y accéder et enfin l’outil DoublePulsar (Backdoor ou porte dérobée de la NSA) pour s’installer et exécuter une copie de lui-même. À l’origine, il s’agirait, sans aucune confirmation de la performance du groupe nord-coréen Lazarus. Quid des correctifs ? Microsoft avait publié, deux mois auparavant, un correctif de sécurité contre cette vulnérabilité. Nombreux individus et organisations ont payé pour apprendre. En ne mettant pas régulièrement à jour leurs systèmes, ils ont été exposés à l’attaque. Comme l’écrit la journaliste Samantha Schwartz sur « Cybersecurity Dive ».

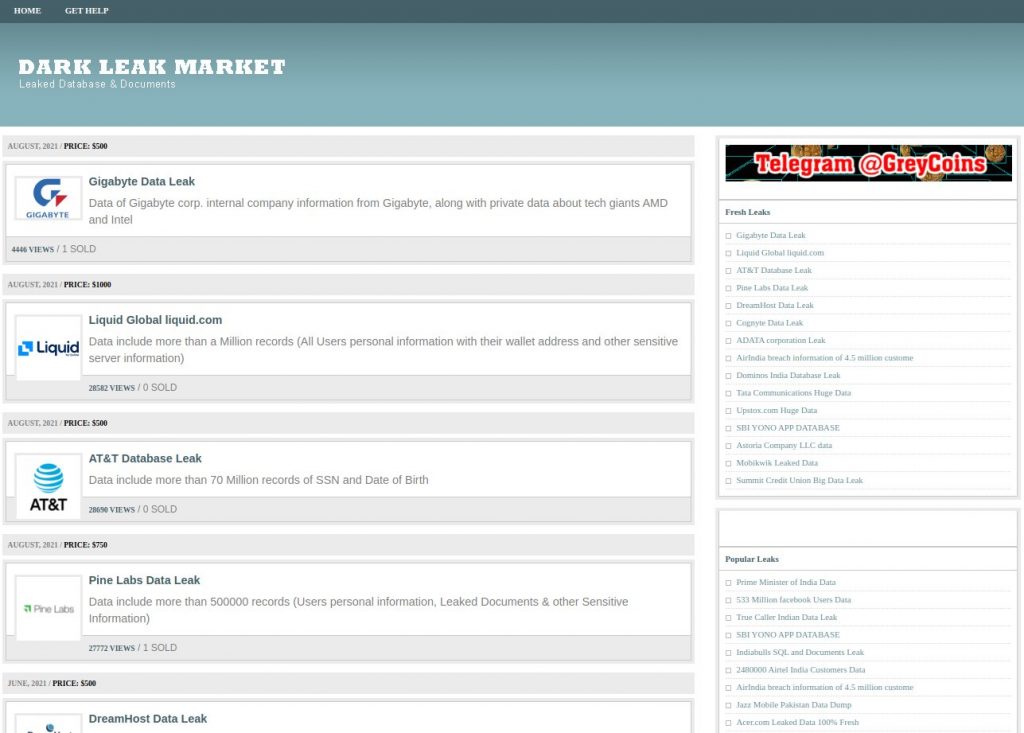

« La facilité avec laquelle une organisation criminelle peut franchir votre périmètre, quel qu’il soit, à notre époque, et accéder aux biens est bien plus simple que ce que même moi j’aurais pensé lorsque je travaillais dans la communauté des renseignements », déclarait Justin Fier directeur de la cyberintelligence et des analyses chez Darktrace. « Cela m’inquiète que nous soyons en 2021 et que ces mots sortent même de ma bouche pour vous », assurait-il face à Samantha Schwartz. Ils ne se contentent plus de chiffrés les informations, ils visent avant tout à les exfiltrer, les crypter (en laissant des preuves convaincantes de la présence de l’attaquant dans le réseau), puis vient l’extorsion. Enfin, lorsque les rançons demandées ne sont pas payées ou que la cible refuse, il y a publication des données volées sur l’Internet (Web, DeepWeb, DarkWeb…). Car le but premier des opérateurs est de gagner de l’argent, ce par n’importe quel moyen. Puis, les attaques dissimulent peut-être des opérations à finalités commerciales, d’espionnages, ou encore comme le NotPetya à finalité destructrice.

À quand remonte le premier ransomware ?

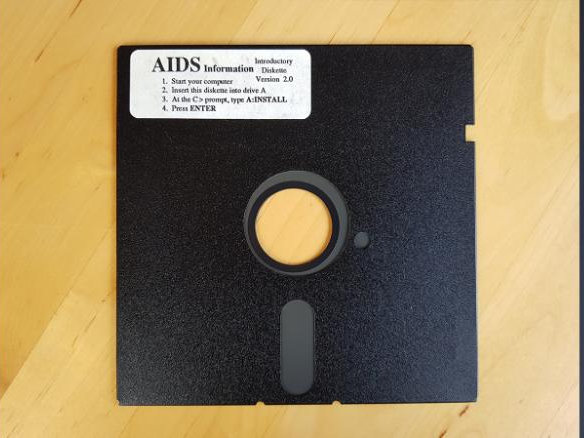

À peine un mois après la chute du Mur de Berlin, entre le 8 et le 12 décembre 1989, 20 000 disquettes 51/4 d’information sur le sida ont été envoyées depuis Londres en Europe, en Afrique, en Scandinavie, en Australie… Les destinataires sont des délégués d’un congrès mondial sur le virus du sida, qui s’est tenu à Stockholm en octobre 1988. La disquette contenait un questionnaire interactif sur ledit virus. À l’intérieur un programme pernicieux de type cheval de Troie, connu sous le nom de PC Cyborg. Il est conçu pour crypter des sections du répertoire racine du disque dur d’un terminal. Eddy Willems travaillait pour une compagnie d’assurance en Belgique, don patron lui demanda d’en vérifier la teneur. Il s’en saisit, l’insère dans le lecteur prévu à cet effet. Ce n’est que bien plus tard, qu’il remarque qu’« il y avait un message à l’écran me demandant de payer. Il me demandait d’envoyer 189 dollars à une boîte postale au Panama, sinon je ne pourrais plus utiliser mon ordinateur », raconte-t-il.

Sur un document de vingt pages, les auteurs usent de l’ingénierie inverse ou rétro-ingénierie. (Crédits : Developpez.com)

Il éteint l’ordinateur et emploie une disquette de démarrage pour le relancer. Il a constaté que ses répertoires étaient toujours là, mais qu’ils étaient cachés et que les dénominations des fichiers avaient été remplacés par des chaînes de caractères aléatoires. Heureusement, le contenu de ses fichiers n’était pas altéré, seules leurs appellations semblaient bizarres. « J’ai pensé : c’était du chiffrement. Mais c’était complètement ridicule. Le programme n’avait pas été créé par un vrai informaticien », dit-il. Le disque d’information contenait deux fichiers de programme, install.exe et aids.exe, écrits en QuickBASIC 3.0 et compilés de manière standard avec le compilateur fourni (v5.60) explique le rapport de 20 pages. Les forces de l’ordre remontaient vers le biologiste évolutionniste de Harvard, Docteur Joseph Popp. Arrêté pour avoir diffusé le virus informatique, et plusieurs chefs d’accusation de chantage, il avait été déclaré mentalement inapte à être jugé. Il meurt dans un accident de la voie publique le 27 juin 2006.

Ping : Prête-moi ton chargeur – Libre Expression

Ping : L’université autonome de Barcelone ne répond plus – Libre Expression

Ping : Hôpitaux, hôtels, banques… dans la ligne de mire – Libre Expression

Ping : Squid game fait des émules – Libre Expression

Ping : Histoire d’infections par ransomware – Libre Expression

Ping : Un risque évalué à 6 000 000 000 000 dollars – Libre Expression

Ping : La santé brésilienne infectée par un virus – Libre Expression

Ping : La lingerie française attaquée – Libre Expression

Ping : Ransomware, une année record – Libre Expression

Ping : Une récompense de 10 millions de dollars – Libre Expression