Le site du ransomware AlphV/BlackCat saisi

Dès que vous consultez l’adresse onion du ransomware BlackCat sur le darknet une image apparaît. Ainsi que des logos bien connus : « Le bureau fédéral d’investigation a saisi ce site dans le cadre d’une action coordonnée des services répressifs à l’encontre de AlphV Blackcat ». Le 28 novembre 2023, Europol annonçait par un communiqué avoir arrêté cinq individus. Depuis le site de fuite tournait au ralenti, avant de tomber. Mais tout n’est pas perdu pour tout le monde.

L’opération avait débuté en 2019. entre la Norvège, la France, le Royaume-Uni et l’Ukraine. En 2021, 12 personnes cibles de haute importance étaient arrêtées le 26 octobre. Les actions menées en Suisse et en Ukraine permettaient la saisie de 52 000 dollars en espèces, cinq véhicules de luxes. Les suspects ciblés avaient tous des rôles différents. Un homme de 32 ans, suspecté d’être le chef du gang, et quatre complices présumés ont été arrêtés. Était-ce la fin de la franchise AhplV/BlackCat ? Oui, mais quant aux affiliés…

Les opérateurs avaient surpris la toile en novembre 2023. Suite à l’ajout de MeridianLink à leur site de fuite, les cybercriminels avaient porté l’affaire devant la justice américaine. « Nous voulons attirer votre attention sur une question concernant le respect par MeridianLink des règles récemment adoptées en matière de divulgation des incidents en matière de cybersécurité », écrivait AlphV. Ils se basaient sur l’article 1.05 du formulaire 8-K. Il stipule qu’après une intrusion non autorisée les victimes ont quatre jours ouvrables pour déposer devant la Securities as Exchange Commission (SEC). Le fameux article dispose à l’alinéa (a) que « si le déclarant subit un incident de cybersécurité qu’il juge important […] ». Cependant l’alinéa (d) dispose « si un déclarant soumit au 47 CFR 64.2011 est tenu de retarder la divulgation d’une violation de données en vertu de cette règle » jusqu’à 7 jours.

Perdus, pas pour tout le monde

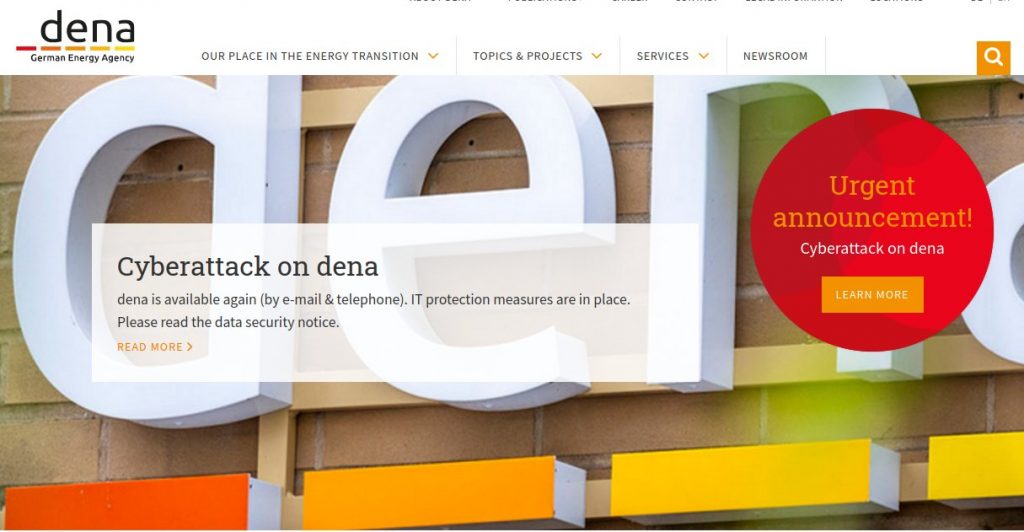

Le 6 décembre, la revendication de la cyberattaque contre la DENA, l’agence allemande de l’énergie était publiée sur le site de fuite d’Alphv/BlackCat. « La DENA a été attaquée par une cyberattaque ce week-end. L’infrastructure du serveur a été attaquée », communiquait l’agence le 14 novembre 2023. Comme avait remarqué LeMagIT, la revendication est apparue sur le site vitrine de LockBit le 12 décembre.

Le mercato est, semble-t-il, lancé. Le malheur des uns fait le bonheur des autres stipule l’adage. LeMagIT explique que « sur un forum russophone fréquenté notamment par des cybercriminels, l’opérateur de la franchise LockBit 3.0 a profité de l’occasion, et du désarroi des affidés de son concurrent, pour essayer de gonfler ses rangs. » Le groupe derrière NoEscape serait dans la tourmente également selon le tweet d’AzAl Security.

Après Ragnar Locker, c’est AlphV/BlackCat qui voit son site vitrine disparaître. Pendant qu’il y a un site qui se ferme, un autre apparaît comme Hunters international.

Ping : Ransomware. AlphV/BlackCat Versus FBI, le chat et la souris ? – Libre Expression

Ping : Cinq hackers présumés arrêtés en Europe - Libre Expression

Ping : Hunters International ferme boutique - Libre Expression