Labelians, la polyclinique du Cotentin, SMG Confrère et la province des Loyauté victimes de cyberattaques par ransomware

Les attaques cybernétiques par ransomware ne connaissent pas de répit. LockBit et 8Base sont responsables, d’après leurs revendications, respectivement des incidents cybernétique de la polyclinique du Cotentin et de Labelians, quand à 8Base c’est la société SMG Confrère. Auparavant, APVL ingénierie, le groupe Apex Isast. Que se passe-t-il lorsque les victimes ne payent pas la rançon exigée ? La communauté de communes de Bresse Louhannaise et le Département du Loiret sont deux parfaits exemples.

Le Département du Loiret fait l’objet le 4 novembre 2023 d’une intrusion non autorisée. Le ransomware LockBit mettait en ligne le 25 novembre les données exfiltrées. Selon la communication du Loiret du 27 novembre dernier, au stade des investigations « aucune donnée sensible n’a été mise en ligne sur le portail officiel de l’attaquant. Les données publiées ont été extraites d’un répertoire d’un serveur de fichier contenant l’historique du site archives-loiret. Le Département reste vigilant |…] »

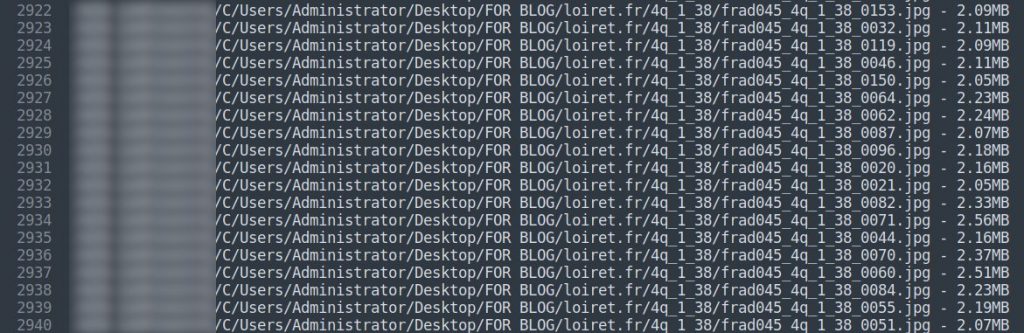

Sur 17 651 lignes est affiché le répertoire consultable des données en ligne. Dans les données qui représentent 24,51 GB de nombreux fichiers au format PNG sont en ligne.

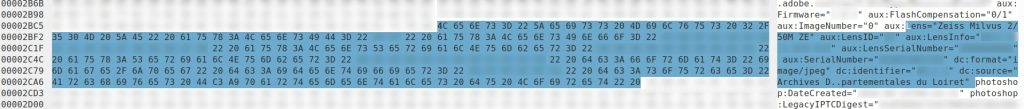

Par une étude du fichier, il est possible d’apprendre avec quel appareil photographique la prise de vue est effectuée, le lieu… (Crédits : capture d’écran/LockBit)

Ainsi de précieuses informations sont accessibles à un œil averti : les différents réglages, la version du firmware de l’appareil, la focale, la marque, la date, les coordonnées… jusqu’au logiciel de retouche d’image utilisé. Ces données semblent désuètes, mais elles apportent des compléments aux habitudes des utilisateurs des systèmes d’information, avec d’autres types de fichiers également.

La confirmation d’origine des fichiers exfiltrés s’affiche, ici : « Archives Départementales du Loiret ». Ces attaques remémorent celles perpétrées contre les hôpitaux, les communes de Morlaix, Betton ou Angoulême. « Malgré une année marquée par le conflit russo-ukrainien et ses effets dans le cyberespace, la menace informatique n’a pas connu d’évolution majeure, les tendances identifiées en 2021 s’étant confirmées en 2022. Le niveau général de la menace se maintient en 2022 avec 831 intrusions avérées contre 1082 en 2021 », analyse l’ANSSI. La communauté de communes de la Bresse Louhannaise ne fait pas défaut à cette statistique.

La « Com Com » de la Bresse Louhannaise

Les attaques à but lucratif sont la principale menace pour les collectivités territoriales martèle l’ANSSI. Elles peuvent également l’objet d’hacktivisme avec les défigurations de sites ou des actions à but de sabotage.

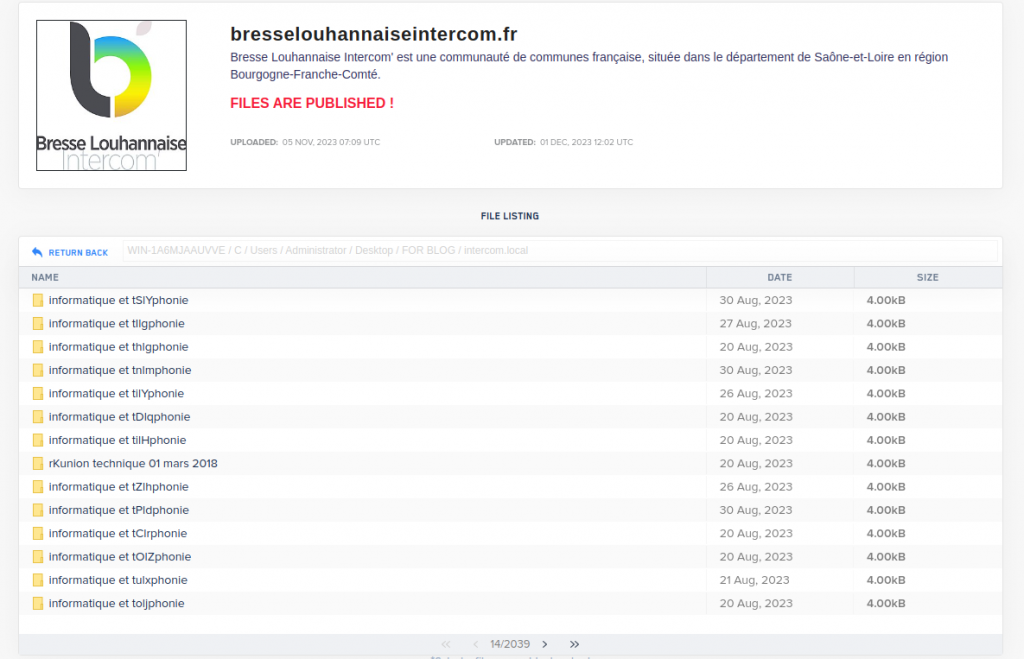

Concernant les données volées de la communauté de communes de la Bresse Louhannaise, le dossier « Nodomain » est d’une taille de 2,4 GB. L’archive est de 3,4 GB décompressée avec 13 486 fichiers. Dans ce nombre se trouve cartes grises, contrôles techniques de véhicules, vieux rapports, documents RH, plannings de différents services…

Mais il existe des documents où s’affichent des données personnelles sensibles (Numéros de sécurité sociale, courriels, dates de naissance, adresses…). Les données volées pourraient servir dans de futures attaques, usurpation d’identité, faux, usages de faux…

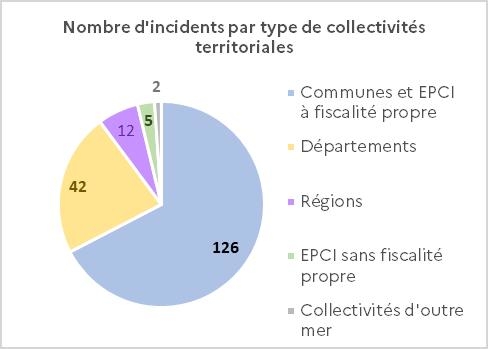

Selon le rapport de l’ANSSI, près de deux cents collectivités territoriales ont subi des incidents entre janvier 2022 et septembre 2023.

(Crédits : capture d’écran/LockBit)

187 incidents en 18 mois

De janvier 2022 à juin 2023, l’ANSSI a traité 187 incidents cyber affectant les différentes collectivités territoriales, soit une moyenne d’un tous les trois jours. Ils représentent 17 % de l’ensemble de ceux traités par l’ANSSI sur la période.

40 incidents touchant des collectivités territoriales liés à des compromissions et chiffrements par ransomware ont été rapportés à l’ANSSI au cours de ladite période, soit plus d’un incident signalé sur cinq. Le rapport stipule que « parmi les souches de rançongiciels observées » celle de LockBit a été observée à 18 fois. Puis les souches HIVE, CONTI et PLAY ont également été observées à plusieurs reprises.

En 2022, une collectivité affectée probablement par le biais du ransomware PLAY est contrainte d’isoler son système d’information d’Internet et de couper toutes ses interconnexions. C’est 158 services hébergés en interne qui sont à l’arrêt. Les services publics de la collectivité sont maintenus, en mode dégradé depuis le début de 2023.

(Crédits : ANSSI)

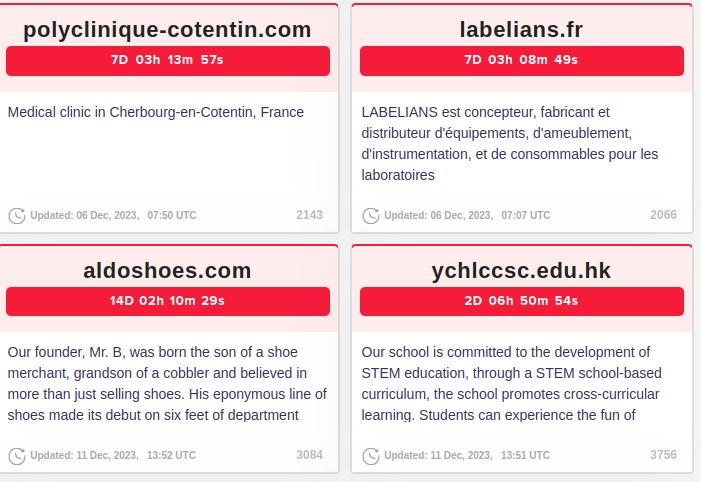

Labelians et la polyclinique du Cotentin

Les deux entités sont affichées côte à côte sur le darkweb. Les opérateurs derrière le ransomware LockBit affichent un ultimatum à la date du 18 décembre 2023 peu après 20 h. Elles sont parmi les victimes comme deux cibles particulières. Pronat qui œuvre dans le monde de l’électronique, de l’aérospatial et du médical, avec un délai de 415 jours. Le même délai est accordé à la police péruvienne.

Si le nombre de cyberattaques et de revendications recensées par LeMagIT en novembre est de 467. Elles s’ajoutent aux nombreuses victimes enregistrées depuis une année. En France, le nombre est relativement faible. Le nombre de cas connus est de 205 entre le mois de décembre 2022 et celui de l’année 2023, au 8 décembre avec la province des îles Loyauté le 8 décembre 2023.

La liste des partenaires et le milieu respectif sont un possible facteur de choix. Ainsi Labelians et le monde médical à travers la polyclinique du Cotentin agrandissent le nombre de victimes connues en France.

(Crédits : capture d’écran/LockBit)

Ping : Le site du ransomware AlphV/BlackCat saisi – Libre Expression

Ping : Ransomware. AlphV/BlackCat Versus FBI, le chat et la souris ? – Libre Expression

Ping : Cyberattaque de l'hôpital de Cannes - Libre Expression