Comprendre la nouvelle grammaire des failles

Il y a encore quelques années, le terme de cybersécurité se racontait en termes de pare-feu, de correctifs et de lignes de code. Aujourd’hui, ce terme envahit l’espace, déborde, dégouline. Les incidents s’infiltrent via nos e-mails, s’invitent dans les cabinets ministériels, survolent les bases militaires et s’installent, durablement, dans le débat public. Trois informations récentes, en apparence toutes distinctes. Pourtant, elles expriment une même réalité, une même histoire. C’est l’Histoire d’un monde où la faille n’est plus l’exception, mais une condition structurelle.

Chaque jour, chaque heure, des opérateurs derrière un écran testent, envisagent et cherchent une faille dans les systèmes d’information. Leurs buts, hors mis l’exploit, c’est souvent l’argent, par revente de données, compilation de dictionnaires, ou rançon. Elles peuvent être aussi l’espionnage à des fins industrielles ou étatiques.

Quand la faille ordinaire devient un incident pédagogique

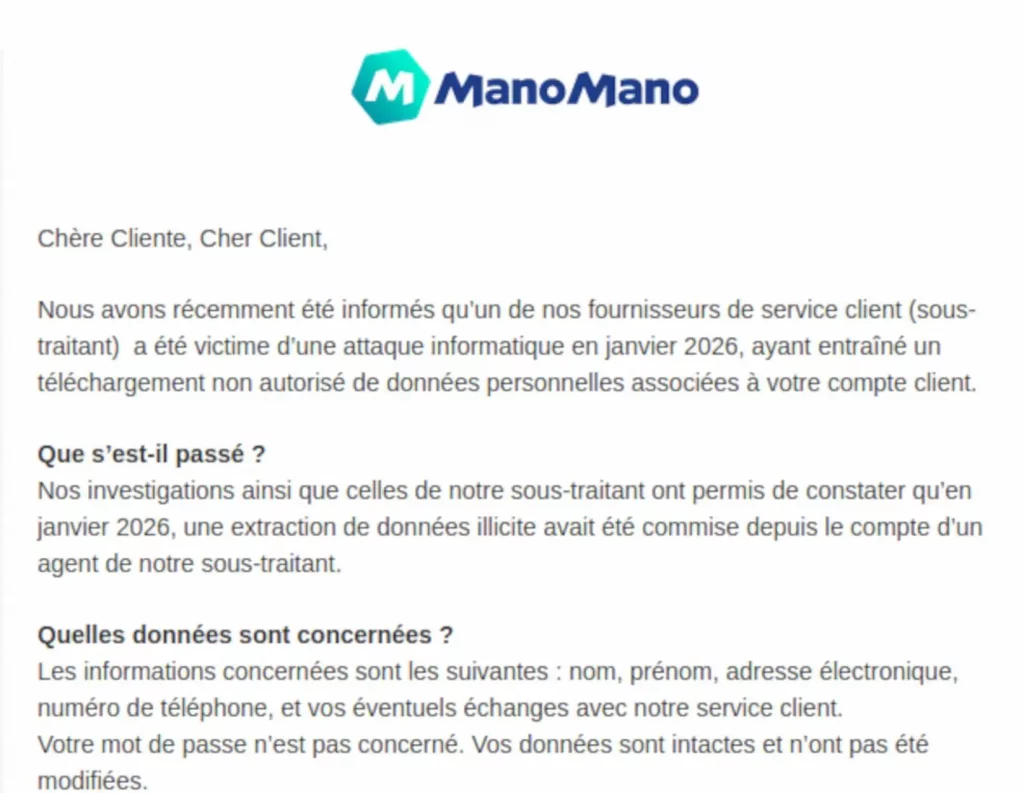

L’alerte adressée par courriel aux différents clients de ManoMano ressemble, à première lecture, à un cas d’école. Un sous-traitant, un compte compromis, une extraction illicite de données. Pas de mot de passe exposé, pas de modification des informations, une notification aux autorités compétentes, une ligne téléphonique dédiée : tout semble conforme à la mécanique bien huilée du RGPD. Et pourtant…

Ce type d’incident est précisément celui qu’il faut savoir lire. Non pour s’en indigner, mais pour en comprendre la logique. La faille ne se situe pas dans une technologie défaillante, mais dans la chaîne de confiance. Un prestataire dispose d’accès. Un agent se fait compromettre. Et l’attaquant n’a plus besoin de forcer les murs : il entre par la grande porte. Pour l’utilisateur, l’essentiel n’est pas tant ce qui a été volé que ce qui peut en être fait. Prénom, nom, e-mail, numéro de téléphone, possibles échanges avec le service client… Ce sont autant d’éléments qui suffisent à nourrir des campagnes de phishing crédibles, de l’ingénierie sociale ciblée, voire des tentatives d’usurpation d’identité.

La condamnation de Free à 42 millions d’euros annonce la couleur : personne n’est épargné. En janvier 2026, l’autorité française a infligé une amende de 5 millions d’euros à France Travail, pour ne pas avoir suffisamment protégé les données personnelles de dizaines de millions d’usagers après une cyberattaque majeure en 2024. (Crédits : Capture d’écran/ManoMano)

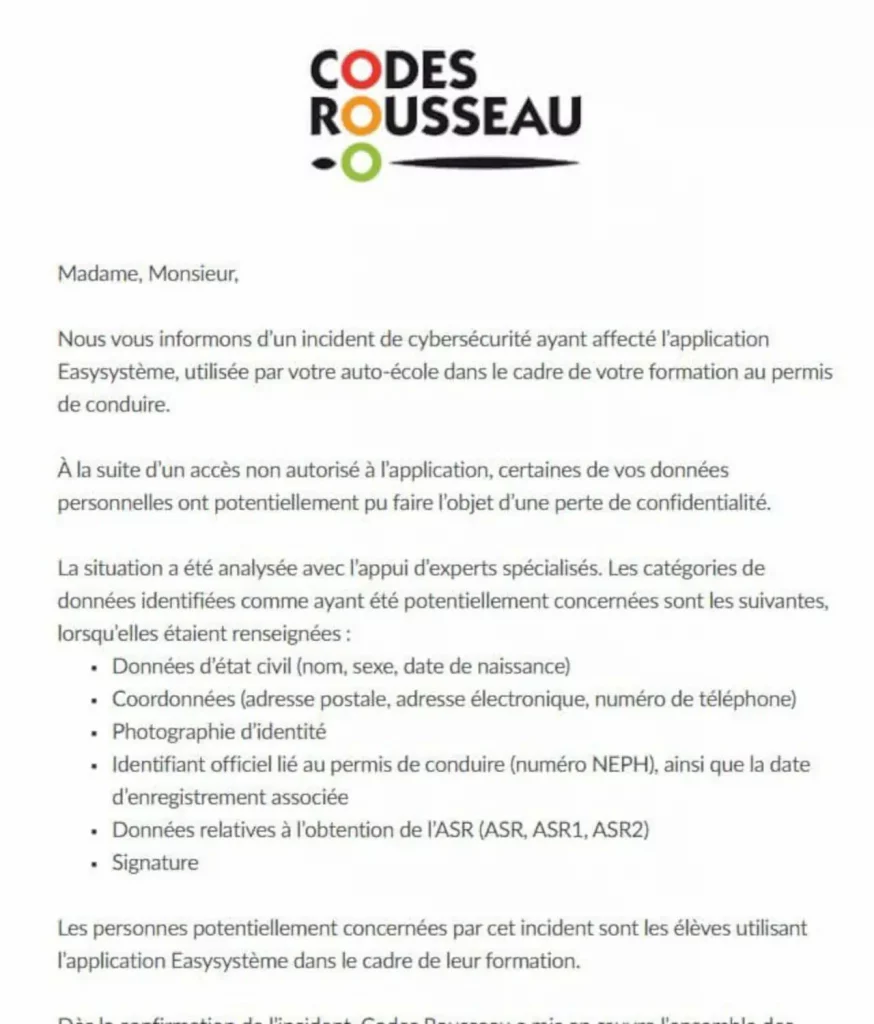

L’intrusion avait exposé les informations de près de 37 millions de personnes en raison de mesures techniques et organisationnelles jugées insuffisantes, notamment des procédés d’authentification faibles et un manque de surveillance effective des accès. Dans le même temps, Codes Rousseau a prévenu ses utilisateurs d’un accès non autorisé à son application Easysystème, largement utilisée par les auto-écoles françaises. Les données concernées incluaient état civil (prénom, nom, sexe, date de naissance), coordonnées (adresse postale, adresse électronique, numéro de téléphone), photographie d’identité, numéro NEPH et informations relatives à l’obtention de l’ASR, et la signature.

À mesure que les fuites se multiplient, ce ne sont plus seulement des bases d’informations abstraites qui sont exposées, mais des fragments d’existences. Des vies, mises en colonnes.

Ces derniers mois, plusieurs révélations ont illustré cette banalisation de l’intrusion. Des données sur des parlementaires français circulent. Un fichier concernant la plateforme Osmose, qui était utilisée par des agents de l’État, affiche 3501 lignes. Des informations personnelles — prénom, nom, poste, entreprise, e-mail, téléphone fixe, mobile — touchant des personnels rattachés à des institutions aussi sensibles que le ministère des Armées, l’École de guerre, la Gendarmerie nationale, le ministère de l’Intérieur, la DINUM (direction interministérielle du Numérique) ou encore l’ANSSI.

Intimités violées

Mais l’atteinte ne s’arrête pas aux sphères du pouvoir. Elle descend, méthodiquement, dans la société. La fuite massive ayant touché France Travail a concerné des millions de citoyens. D’autres exfiltrations ont porté sur des données liées à des personnes recherchées par le ministère de l’Intérieur russe, dans un contexte deconflit russo-ukrainien. Dans le monde éducatif et sportif, les exemples s’accumulent également.

Certains récemment touchés sont le golf, la chasse et le volley, mais, ces dernières semaines, les fédérations de football, de tennis ou de tir sportif ont été prises pour cibles. L’UNSS, en 2025, a été victime d’une fuite. (Crédits : Capture d’écran/BonjourLaFuite)

Les données exfiltrées par un certain « Marak » proposaient les informations de 7 795 940 profils sur les six dernières années. Elles sont : prénom, nom, date de naissance, sexe, e-mail des parents et de l’élève, téléphone, classe, handicap, photo, historique, établissement, adresse licence, activités actuelles et plus de 900 000 photos des élèves. La fuite n’est plus seulement un incident technique. Elle devient une atteinte à l’intimité collective, un effritement progressif de la frontière entre sphère privée et espace numérique. Et dans cet écosystème, les données sont rarement détruites : elles sont agrégées, revendues, compilées, jusqu’à alimenter ces dictionnaires géants qui serviront, demain, à de nouvelles attaques.

La faille stratégique ou la cible choisie

Dans le registre de menaces étendues, la justice française a récemment mis en examen quatre individus suspectés d’espionnage pour le compte de la Chine, après leur interpellation en Gironde. Deux des prévenus sont placés en détention provisoire dans le cadre d’une information judiciaire ouverte pour « livraison d’informations à une puissance étrangère », un délit passible de quinze ans de prison. À un autre niveau, plus feutré, mais tout autant sensible, se joue une bataille d’image et de normes. Le Pall Mall Process, initiative diplomatique franco-britannique visant à encadrer l’usage des outils de surveillance numérique, ambitionne de poser les bases d’une gouvernance responsable.

L’intention est louable, mais le terrain est encore un véritable champ de mines. Car plus d’un an après son lancement et à la suite de sa deuxième conférence diplomatique à Paris, le Pall Mall Process fait face à un défi majeur : obtenir l’adhésion du marché des logiciels espions et du piratage commercial. Ce secteur, nommé CCCI (capacités commerciales de cyberintrusion), est en pleine expansion. Les participants alertent que, sans régulation efficace, cette croissance risque d’entraîner une multiplication des abus, ciblant notamment les journalistes, défenseurs des droits humains, dissidents politiques et responsables gouvernementaux étrangers, comme l’avait déjà signalé le renseignement britannique en 2023.

« La révolution numérique a transformé le cyberespace en un théâtre d’affrontements où la frontière entre souveraineté et dépendance se joue désormais à une ligne de code. »

Quand le ciel devient une surface d’attaque

Le troisième signal vient du ciel britannique.

En un an, les signalements de drones à proximité des bases militaires ont doublé. Certains sont probablement inoffensifs, d’autres mal identifiés, quelques-uns potentiellement hostiles. Leur point commun n’est pas leur origine, mais l’incertitude qu’ils produisent.

Le drone n’est pas un simple objet volant. C’est un système numérique complet : pilotage à distance, liaisons radio, capteurs embarqués, parfois autonomie logicielle. Il évolue à la frontière du cyber et du physique. (Crédits : Vilkasss/Pixabay)

Intercepter un drone ne consiste donc pas uniquement à le neutraliser mécaniquement. Il s’agit aussi de comprendre, perturber ou détourner ses communications, voire d’en prendre le contrôle. Cette hybridation des menaces est déjà à l’œuvre dans le conflit entre la Russie et l’Ukraine, entré dans sa cinquième année. Face à la multiplication de ces incidents, le gouvernement britannique envisage désormais d’élargir les pouvoirs de l’armée pour neutraliser directement ces engins. Une décision qui acte un basculement : la militarisation assumée de la gestion des menaces hybrides, y compris en temps de paix.

Une lecture commune : la faille comme symptôme

Fuite de données commerciale, encadrement du spyware, drones au-dessus des bases militaires : trois scènes, un même décor. Celui d’un monde hyperconnecté, où la sécurité ne se compartimente plus. Dans chaque cas, la faille naît d’un déséquilibre : entre sous-traitance et contrôle, entre innovation technologique et cadre éthique, entre liberté d’usage et impératif de protection.

La cybersécurité n’est plus seulement une affaire d’experts techniques. Elle devient une question de culture collective, de choix politiques et de maturité. Elle oblige à penser en continuum. Soit du clic imprudent d’un client à la stratégie d’un État. Il est illusoire de promettre un monde sans failles. La technologie avance trop vite, et l’humain reste ce qu’il est : faillible, pressé, parfois négligent. Mais comprendre les mécanismes à l’œuvre, nommer les responsabilités et refuser les faux-semblants est déjà une forme de défense.

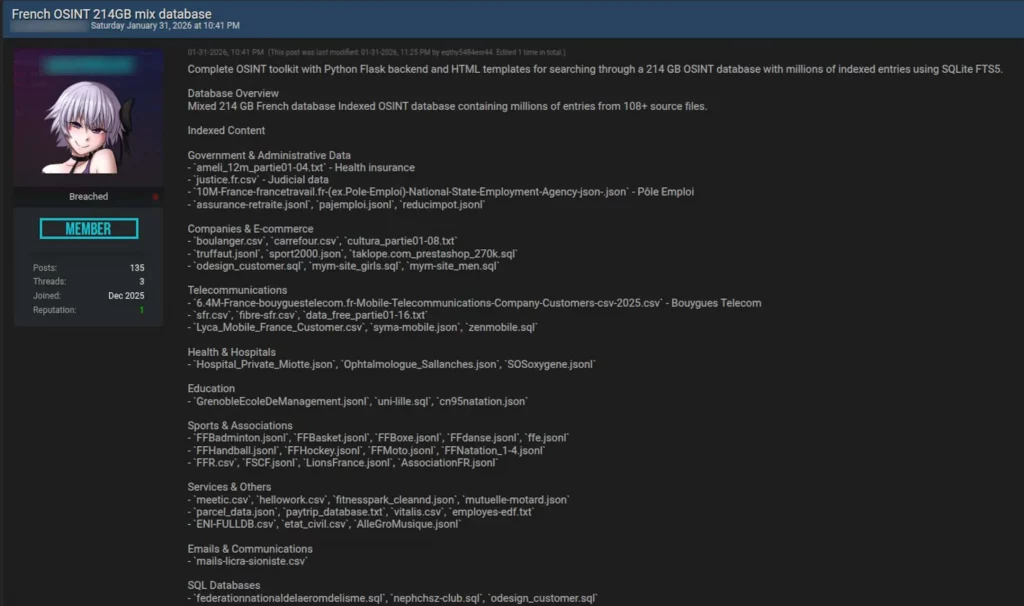

Ainsi, comme souvent, les fuites de données terminent en une compilation de dictionnaires, pour de nouvelles attaques.

(Crédits : Capture d’écran)

La cybersécurité moderne ne se résume plus à colmater des brèches. Elle consiste à apprendre à lire les signaux faibles, à relier les incidents et à accepter que, désormais, le numérique est partout — donc vulnérable partout. Et c’est précisément pour cela qu’il mérite d’être expliqué, patiemment, au plus grand nombre. C’est tout l’enjeu de la souveraineté en terme de cybersécurité déployée par l’État Français pour 2026-2030.