Thales et l’OEHC sont victimes du ransomware LockBit 3.0

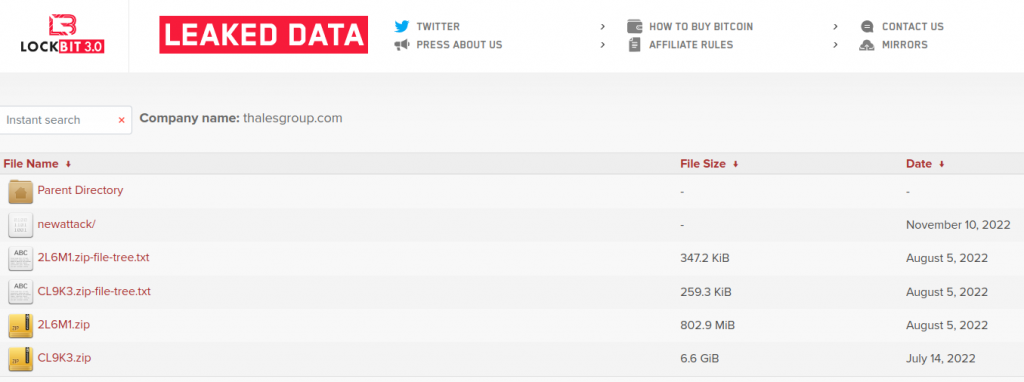

Le groupe LockBit 3.0 revendiquait une attaque sur la société Thales au commencement de l’année 2022. L’entité accordait jusqu’au 17 janvier avant que les données soient divulguées. La société française d’électronique est spécialisée dans l’aérospatiale, la défense, la sécurité et le transport terrestre. Puis début novembre les mêmes affirmations de la part du groupe d’opérateurs malveillants réclamaient à nouveau la cyberattaque. Cette fois des informations sensibles, confidentielles, documents commerciaux, logiciels… sont en accès libre sur le darknet.

« Nous avons eu connaissance d’une allégation de vol de données par LockBit 3.0 ciblant des données qui appartiendraient au groupe Thales », a indiqué le porte-parole à l’AFP, précisant que « le groupe d’extorsion et de ransomware LockBit 3.0 a annoncé vouloir publier les données le 7 novembre 2022 à 6 h 29 UTC ». Le même groupe avait fortement perturbé le fonctionnement du Centre hospitalier sud-francilien (CHSF) de Corbeil-Essonnes en août. Lockbit avait demandé une rançon de 10 millions puis redescendu à un million de dollars, puis avait publié des données de patients, de personnels et de partenaires sur le darknet.

Concernant Thales, dans un communiqué le groupe explique qu’il n’y a « pas d’intrusion » dans les systèmes d’information de l’entreprise. Deux sources probables de vol est affirmé par le groupe. La première a été identifiée : il s’agit du « compte d’un partenaire sur un portail d’échange dédié » mis en place avec Thales. Les recherches continuent pour identifier l’autre source.

Des informations qui peuvent paraître, pour un œil novice, insignifiantes. Très sensibles, elles doivent permettre la prise de conscience de l’urgence. L’urgence de renforcer la protection des données, s’il n’est pas déjà trop tard… Le manuel pour comprendre, interpréter et utiliser un « automatic regenerated dehydrators » est comme tant d’autres un document exposé. Son utilisation est de préserver les lignes de transmission HF. Il est primordial de pressuriser et de sécher ces lignes afin d’éviter l’ionisation des molécules d’eau et ainsi la destruction de l’émetteur dans le pire des scénarii.

La multitude de dossiers et de fichiers renseigne sur de nombreux projets et informations sensibles. À lui seul, le fichier « Community Customer Furnished Information » contient 5,78 GB, d’autres documents de protocole, des guides d’interface, d’e-mails d’infrastructure…

La Corse touchée par LockBit

L’Uffiziu d’ecchippamentu idrolicu di Corsica a été la cible d’une attaque cybernétique dans la nuit du mercredi 2 au jeudi 3 novembre 2022. Le résultat est la panne générale. Au moyen-âge, la meilleure façon de conquérir un château était de le priver de nourriture et d’eau, en l’encerclant. Ainsi, ils n’avaient plus qu’à attendre que les habitants du château se rendent. Les différentes attaques qui se déroulent à chaque seconde sont un échiquier où chaque belligérant place ses pièces tout autour d’un château.

La Corse n’avait pas communiqué jusqu’à ce mercredi 16 novembre 2022. Le communiqué indique qu’ils ont pris « […] le temps d’évaluer les dégâts, avant de décider de la marche à suivre […] il n’a pas été donné suite à la demande de contact, ni à aucune négociation de quelque sorte que ce soit avec l’attaquant. » La direction affirme que la remise progressive des systèmes d’information est en cours. « Aujourd’hui (le 16 novembre 2022), malgré la force de l’attaque […] nous sommes confiants sur notre capacité à relancer l’ensemble de nos activités d’ici à quelques semaines. […] nous savons que les conséquences de cette cyberattaque pourraient être longues à être entièrement absorbées. Mais, nous sommes persuadés que cette situation est aussi une opportunité pour l’OEHC d’accélérer la modernisation de ces outils et process », détaille la direction.

Ping : Le ransomware LockBit 3.0 revendique cinq attaques sur des sites néo-zélandais, donc Mercury IT – Libre Expression