Prenez garde à l’usurpation de vos e-mails

Le 10 juillet 2021, une enquête, débutée il y a plus d’un an après de multiples plaintes, a débouché sur l’arrestation de seize personnes à travers toute l’Espagne. Les prévenus sont détenus pour des délits présumés de fraude et d’appartenance à une cellule criminelle. La « Guardia Civil » a démantelé un réseau d’escroqueries sur Internet qui usurpaient l’identité de la direction générale de la circulation (DGT) et de la Poste, entre autres. Des techniques de phishing et de spoofing sur de nombreuses victimes sont mises en place.

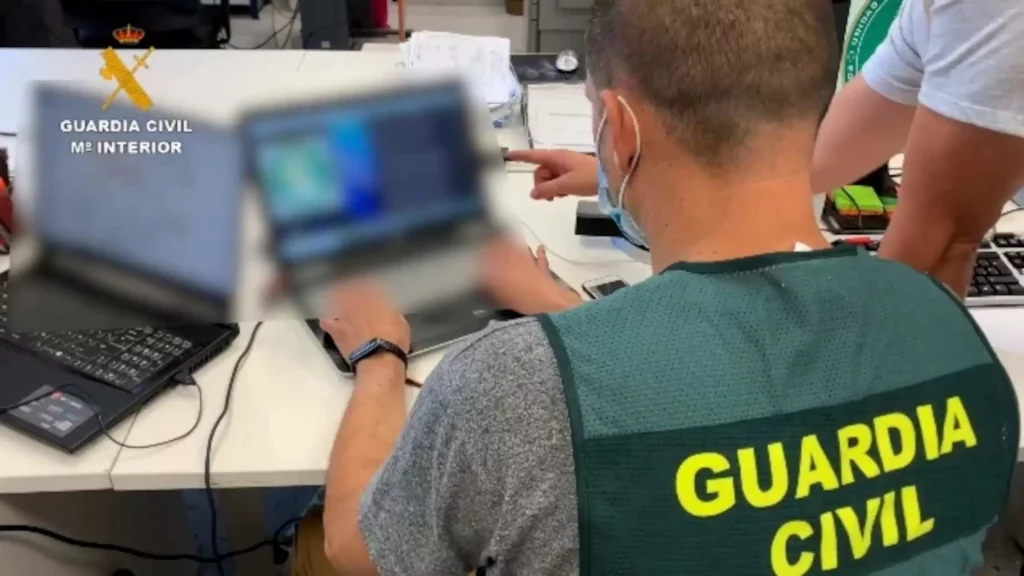

Une opération de Police aboutie à l’arrestation de 16 personnes à travers la péninsule ibérique. De l’usurpation d’identité aux courriels, pour détourner de fortes sommes d’argent à l’insu des victimes. « Aguas Vivas » de la Guardia Civil (Gendarmerie en France) triomphe d’une entente de malfaiteurs dédiée à la réalisation de malversations sur Internet.

La Guardia Civil démantèle un réseau d’escrocs

Cette opération a permis l’arrestation de 16 personnes dans diverses villes de la péninsule Ibérique. Elles s’effectuent à Ribeira, Madrid, Parla et Móstoles, Seseña, Villafranca de los Barros et Aranda de Duero pour les délits présumés d’escroquerie et d’appartenance à une organisation criminelle. Ils recouraient au spoofing (technique d’usurpation d’adresse de courriel), selon les forces de l’ordre espagnoles.

L’agence nationale de la sécurité des systèmes d’information (ANSSI) la définit par l’« action malveillante qui consiste à utiliser délibérément l’adresse d’un autre système en lieu et place de la sienne ».

Les gendarmes de l’Internet ajoutent que cette action doit être rapprochée de l’usurpation d’identité, considérée comme un délit par le droit pénal français. L’idée est de faire passer son système d’information pour un autre. L’adresse usurpée peut être une adresse MAC (Media Access Control), une adresse IP (Internet Protocol), une adresse de messagerie, etc.

Le nombre d’e-mails envoyés par jour avoisine les 293 milliards en 2019, les prévisions pour l’année 2022 ciblent 347 milliards. Cela représente 1,4 milliard en France, sachant que chaque français possède, en moyenne, plus de deux comptes. (Crédits : PublicDomainPictures/Pixabay)

Un groupe criminel structuré et hiérarchisé. Les escrocs présumés auraient installé un « logiciel » malveillant sur l’ordinateur de leurs multiples victimes en utilisant cette technique de spoofing. C’est-à-dire l’envoi frauduleux d’e-mails à travers lesquels les attaquants supplantaient l’identité d’organismes, tels que l’Agence des impôts, le Trésor public, la DGT ou encore la Poste.

Des demandes de règlement de dettes fiscales, d’amendes routières ou de récupération de colis… pour lesquels ils devaient ouvrir un lien contenu dans le courriel reçu, pour en connaître les détails. En cliquant, une redirection s’opère à une adresse, ou à une page Web. Sur celle-ci, le programme malveillant s’installe en arrière-plan après son téléchargement. Ils auraient ainsi réussi à détourner, vers leurs comptes, d’importantes sommes d’argent, rapporte le communiqué de la Guardia Civil.

Les services de la Benemérita lors de la perquisition d’un domicile visé par l’enquête. (Crédits : DR)

L’association est parfaitement structurée et hiérarchisée en quatre échelons. D’une part, certains individus se consacrent à recevoir les montants des transferts frauduleux (niveau 1), qui sont transmis à d’autres membres de l’organisation (niveau 2). D’autre part, certaines personnes ont déplacé l’argent vers de nouveaux comptes situés à l’étranger (niveau 3) et, enfin, d’autres ont masqué le fonctionnement en ligne des comptes (niveau 4).

Plus de trois millions d’euros bloqués

Une fois installé sur le terminal, il reste en sommeil, jusqu’au moment où l’utilisateur accède à n’importe quel site Web de sa banque et exécute une transaction financière. À cet instant, le code malveillant interceptait et modifiait les données émises, de sorte que les bénéficiaires des opérations fiduciaires soient les 30 comptes bancaires appartenant au réseau criminel.

Ensuite, on répartit l’argent sur divers comptes. Mais aussi extrait du circuit par des retraits d’espèces dans des distributeurs automatiques de billets (DAB), des transferts BIZUM, des cartes REVOLUT, etc., afin de noyer les recherches d’une éventuelle enquête de police.

Les forces de l’ordre, en collaboration avec le département informatique du Conseil provincial de Cáceres, ont détecté une activité suspecte dans des comptes de messageries. C’est au sein de 68 de ces derniers, appartenant à des organismes officiels, que les enquêteurs découvraient l’infection par les chevaux de Troie « Mekotio » et « Grandoreiro ». Les véritables échanges de courriels représentent moins de 20 % de la totalité des e-mails reçus. Les spams et hameçonnages sont à 65 %, les publicités à 15 % et les virus, malware ou ransomware tout juste 1 %. (Crédits : Ryan McGuire/Pixabay)

Ils étaient en attente d’effectuer les opérations délictueuses. Les agents ont réussi à bloquer des tentatives de transfert pour un montant de 3 500 000 euros, après avoir analysé plus de 1 800 courriels. En outre, la police a élucidé 20 délits de fraude pour un total de 276 470 euros, dont elle a pu récupérer 87 000 euros.

Quelles sont les conduites à adopter ?

« En dépit de mécanismes additionnels et correctement utilisés, les courriels ne garantissent en rien l’authenticité d’un émetteur et encore moins l’intégrité d’un courriel », martèle un œil averti. C’est en cela que l’ANSSI exhorte tout un chacun à adopter cinq réflexes. Avec en préambule un conseil avisé : « N’importe qui peut vous envoyer un courriel en se faisant passer pour un autre ! Cela n’est pas beaucoup plus compliqué que de mettre un faux nom d’expéditeur au verso d’une enveloppe. N’ayez pas une confiance aveugle dans le nom de l’expéditeur ». Le premier demeure dans le fait d’être attentif à tout indice qui initierait le doute quant à l’origine réelle du courriel.

« Vous devez admettre que dans le domaine de la messagerie électronique, il n’existe pas d’expéditeur a priori de confiance », appuie l’agence nationale. Puis se méfier des pièces jointes, en ayant votre antivirus activé et à jour, mais pas seulement. Dans le cas d’un comportement anormal, exigez qu’un professionnel contrôle votre poste. Les requêtes de confirmation d’informations confidentielles (mots de passe, code PIN, coordonnées bancaires…) ne s’effectuent pas via un courriel. En cas d’incertitude, on n’a qu’à requérir auprès du correspondant la reconnaissance de sa demande, bien sûr par le biais d’un nouveau, et non en répondant à celui reçu (phishing).

La confiance doit être remise en doute à chaque ouverture du poste, et souligner toute anomalie auprès du responsable compétent. (Crédits : TheDigitalWay/Pixabay)

Une technique plus simple qu’il n’y paraît avec votre souris. Il suffit de passer cette dernière au-dessus du lien et observer l’adresse de renvoi. « De manière générale, il est préférable de saisir manuellement l’adresse dans le navigateur. » Enfin, configurez correctement votre logiciel de messagerie. « Il faut conserver vos logiciels à jour, si possible en activant la procédure de mise à jour automatique. Puis paramétrer votre logiciel de messagerie pour désactiver la prévisualisation mécanique des courriels. Dans les paramètres de sécurité en options, interdisez l’exécution systématique des ActiveX, des plug-ins et les téléchargements, soit en les désactivant, soit en imposant de vous en demander l’autorisation. Enfin, dans un environnement sensible, lisez tous les messages au format texte brut », conclut l’agence nationale de la sécurité des systèmes d’information.

Ping : Quand Orange voit rouge, en Espagne – Libre Expression

Ping : L’université autonome de Barcelone ne répond plus – Libre Expression

Ping : Un risque évalué à 6 000 000 000 000 dollars – Libre Expression

Ping : Votre mot de passe est-il assez fort ? – Libre Expression

Ping : Quelles sont les escroqueries les plus courantes sur le WEB ? – Libre Expression