Quelques jours après son démantèlement, LockBit est de retour ?

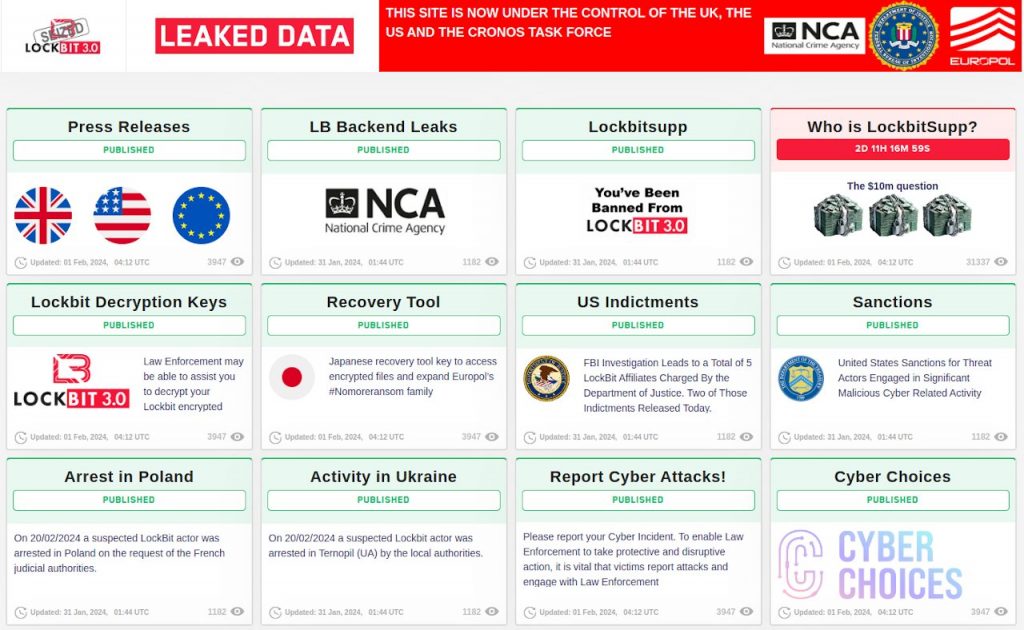

La coopération des différentes forces de police met hors d’état 34 serveurs du ransomware-as-a-service LockBit. Actif depuis 2019, il est reconnu comme le rançongiciel le plus nocif et le plus prolifique. Les dégâts se chiffrent en milliards d’euros. Sauf qu’après l’effet d’annonce et la couverture médiatique, il semble être de retour. La seule certitude est que la coopération policière fonctionne, que le ransomware a souffert. L’opération Cronos nuit gravement à la capacité et la crédibilité du groupe cybercriminel.

L’action internationale coordonnée entre police et justice débouche le 19 février 2024 à une mise hors ligne de 34 serveurs. Une faille PHP est exploitée à l’insu du groupe de cybercriminels. Deux membres sont arrêtés en Pologne et en Ukraine sur demande des autorités françaises.

Opération Cronos

L’opération implique les services de police et de justice de plusieurs pays (États-Unis, Grande-Bretagne, France, Japon, Suisse, Canada, Australie, Pays-Bas, Suède et Allemagne) avec un appui de plusieurs autres pays (Finlande, Pologne, Néo-Zélande, Ukraine). Trois mandats d’arrêt internationaux et cinq actes d’accusation sont émis par les autorités judiciaires françaises et américaines, communique Europol.

L’exploitation qui a duré plusieurs mois a abouti à la compromission de la plate-forme principale de LockBit. C’est également d’autres infrastructures critiques qui ont servi à leur entreprise criminelle.

Il s’agit de 34 serveurs en Allemagne, aux Pays-Bas, aux États-Unis, en Finlande, en France, en Suisse, en Australie et au Royaume-Uni.

Les autorités ont ainsi gelé plus de 200 comptes de cryptomonnaie liés à l’organisation criminelle. Cela souligne l’engagement pris. La perturbation de perturber les incitations économiques qui poussent les attaques de rançongiciels.

(Crédits : capture d’écran)

La faille CVE-2023-3824 exploitée par les forces de police

Quand les rôles s’inversent, le gendarme devient voleur. La comparaison avec le jeu enfantin s’arrête ici. Les forces de l’ordre ont exploité la faille connue sous CVE-2023-3824.

Une vulnérabilité trouvée dans PHP à 8.0.29 est classée critique. Cela concerne la fonction phar_dir_read du composant PHAR Handler.

La désormais célèbre faille qui a fait tomber le ransomware Lockbit lors de l’opération Cronos le 20 février 2024. Lors du chargement d’un fichier phar, et de la lecture des entrées du répertoire PHAR, une vérification insuffisante de la longueur peut entraîner un débordement de la mémoire tampon de la pile. Ce qui conduit potentiellement à une corruption de la mémoire ou à un RCE.

Ce problème peut permettre à un attaquant d’initier une corruption de la mémoire en obligeant l’application à ouvrir une archive .phar spécialement conçue. Ainsi l’attaquant la permission de corrompre la mémoire ou de provoquer une condition de déni de service (DDoS). (Crédits : capture d’écran)

L’exécution de code à distance (Remote Code Exécution) est utilisée pour exposer une forme de vulnérabilité. Elle peut être exploitée lorsque l’entrée de l’utilisateur est injectée dans un fichier ou une chaîne, et que l’ensemble du paquet est exécuté sur l’analyseur du langage de programmation.

LockBit est de retour ?

« Le 19 février 2024 […] à 6 h 39 UTC j’ai trouvé une erreur sur le site 502 Bad Gateway, j’ai redémarré nginx – rien n’a changé, j’ai redémarré mysql – rien n’a changé, j’ai redémarré PHP – le site a fonctionné. À 20 h 47, j’ai constaté que le site affichait une nouvelle erreur 404 Not Found nginx. J’ai essayé d’entrer sur le serveur via SSH et je n’ai pas pu, le mot de passe ne convenait pas, comme il s’est avéré plus tard, toutes les informations contenues sur les disques ont été effacées. »

Celui qui semble être le CEO du ransomware explique qu’en raison de sa négligence personnelle et de son irresponsabilité, il n’a pas mis à jour PHP à temps. Il évoque cependant un autre style d’attaque comme 0day.

Les sites avaient disparu de la toile, comme annoncé. Mais 5 jours après un nouveau site vitrine apparaît. « LockBit dispose toujours d’une infrastructure en ligne qui fonctionne toujours. Il est assez ahurissant de constater que depuis 4 ans et 170 jours, ces types se livrent à des cambriolages d’écoles et d’hôpitaux et qu’ils viennent encore d’en faire », explique Kevin Beaumont, chercheur en sécurité.

« Aucun FBI avec ses assistants ne peut m’effrayer et m’arrêter, la stabilité du service est garantie par des années de travail continu. »

Depuis 63 victimes sont placardées sur le site de fuite. Les derniers en date sont l’hôpital texan Ernest Health, l’agence napolitaine en immobilier de luxe, stock developement avec 1 TB d’informations, l’entreprise chinoise de communication SunWave…

Ping : Cyberattaque de l'hôpital de Cannes - Libre Expression

Ping : Cyberattaque du FAI Lagoon Offratel en Nouvelle-Calédonie - Libre Expression

Ping : Coup de filet contre le ransomware Lockbit 3.0 - Libre Expression

Ping : Le site du ransomware 8Base saisi - Libre Expression