Ramsomware : Bilan de l’année 2020

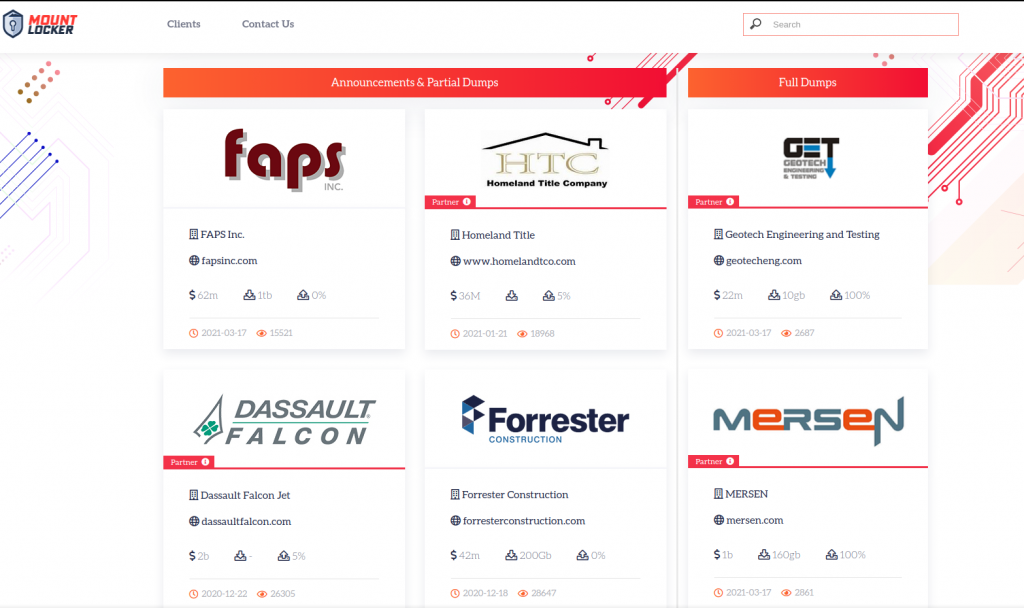

Une entreprise française est la nouvelle victime du ransomware MountLocker. Après l’entreprise Dassault Falcon Jet en décembre, c’est 160 Gb que les opérateurs ont aspiré. Au passage ils opèrent également sur les entreprises américaines de Faps Inc, dans le New Jersey, et Geotech engineering & Testing, à Humble au Texas. Les opérateurs affichaient les preuves des cyberattaques le 17 mars 2021.

L’expert mondial des spécialités électriques et des matériaux avancés, qui avait fait l’acquisition de la société Fusetech, basée à Kaposvár en Hongrie, cyberattaqué le 15 mars 2021. L’achat pour quatre millions d’euros hors complément de prix futur (Earn out) permet de renforcer l’efficacité industrielle en Europe dans le domaine des fusibles, et d’intégrer la fabrication de certains produits futurs en norme européenne (IEC). Le 11 mars 2021 zonebourse relatait que le groupe accusait une perte de 12 millions d’euros, contre un bénéfice de 57,3 millions en 2019, néanmoins la confiance était de mise sur l’avenir de l’entreprise, quelques jours avant que MountLocker l’épingle à son tableau de chasse.

L’ancienne compagnie lorraine de charbons est un groupe international d’origine française basé à La Défense. Depuis le début de l’année 2021, elle n’est pas la seule. Pas moins de quarante et une entreprises, collectivités locales, de la boulangerie à l’Hôpital, en passant par les Pompiers :

- le 3 janvier 2021 : OMV System France

- le 4 janvier 2021 : Coffim

- le 16 janvier 2021 : Angers

- le 20 janvier 2021 : UCAR

- le 21 janvier 2021 : Conseil Départemental de la Vienne

- le 23 janvier 2021 : La Clinique de l’Anjou

- le 30 janvier 2021 : Houilles dans les Yvelines

- le 31 janvier 2021 : Wonderbox

- le 1er février 2021 : Pénélope, BVA

- le 2 février 2021 : SVI Assurances, Communauté de Communes de l’Est Lyonnais, Mutuelle Nationale des Hospitaliers

- le 5 février 2021 : Groupe leader interim

- le 6 février 2021 : Signabois

- le 9 février 2021 : Centre hospitalier de Dax, Trigano, Groupement Hospitalier de Dordogne

- le 15 février 2021 : Hôpital nord ouest (69), 1001 Vies Habitat, Hôpital de La Châtre

- le 16 février 2021 : Boulangerie Wach de Sélestat

- le 18 février 2021 : AFNOR, Usine classée SEVESO à Béziers, Burgo Adrennes

- le 19 février 2021 : Bénéteau

- le 21 février 2021 : Manutan

- le 22 février 2021 : Charles André SAS

- le 26 février 2021 : Lacatalis

- le 28 février 2021 : Cashmag

- le 1 mars 2021 : CGG, CEE Schisler

- le 3 mars 2021 : Soflog

- le 4 mars 2021 : Jacquet Metals

- le 6 mars 2021 : Coallia

- le 8 mars 2021 : Centre Hospitalier d’Oloron

- le 9 mats 2021 : SDIS 14

- le 10 mars 2021 : La Compagnie du SAV, SDIS 47

- le 15 mars 2021 : Mersen

- le 19 mars 2021 : Upperside Capital Partners

À lire aussi « Les cyberattaques s’enchaînent en France »

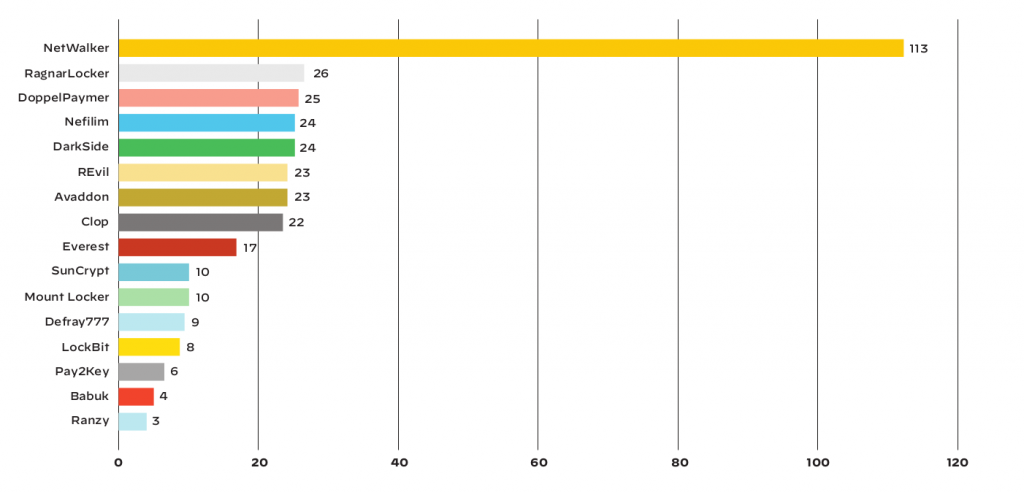

Le rapport 2021 sur les ransomwares de Palo Alto Networks affiche la couleur. Les opérateurs derrière les différents ransomwares demandent des rançons bien plus importantes qu’en 2019. Selon ledit rapport, le montant moyen réglé par les entreprises américaines, canadiennes et européennes affiche une progression de 171 %. Il est passé de 115 123 $ en 2019 à 312 393 $ (261 670 euros) en 2020. Quant à la plus haute rançon payée, de 5 millions à 10 millions de dollars en 2020. Comme la plus haute de mande atteint 30 millions, soit plus de 25 millions d’euros. « Les organisations du monde entier sont prises en otage par des ransomwares, et beaucoup sont contraintes de payer les cybercriminels parce qu’elles ne sont pas équipées pour lutter contre la menace pour diverses raisons, allant du manque de l’absence de sauvegardes récupérables ou le fait que le coût de l’interruption de service est supérieur au coût du paiement de la rançon », souligne John Davis, général de division de l’armée américaine à la retraite et vice-président du secteur public chez Palo Alto Networks.

Confrontée à des perspectives financières plus fragiles tout au long de l’année, ainsi qu’aux défis supplémentaires liés au télétravail, de nombreuses entreprises ont été confrontées à des problèmes de sécurité. Ainsi, la sensibilisation aux cybermenaces et les protections de cybersécurité peuvent être plus difficiles à mettre en œuvre.

C’est pourquoi le modèle de ransomware en tant que service (RaaS), est simple à exécuter, exceptionnellement efficace et potentiellement rentable. Les opérateurs malveillants continuent d’accéder aux environnements des victimes par des méthodes traditionnelles, notamment l’hameçonnage, les identifiants RDP (Remote Desktop Protocol) faibles ou compromis, et l’exploitation des vulnérabilités des applications comme des logiciels.

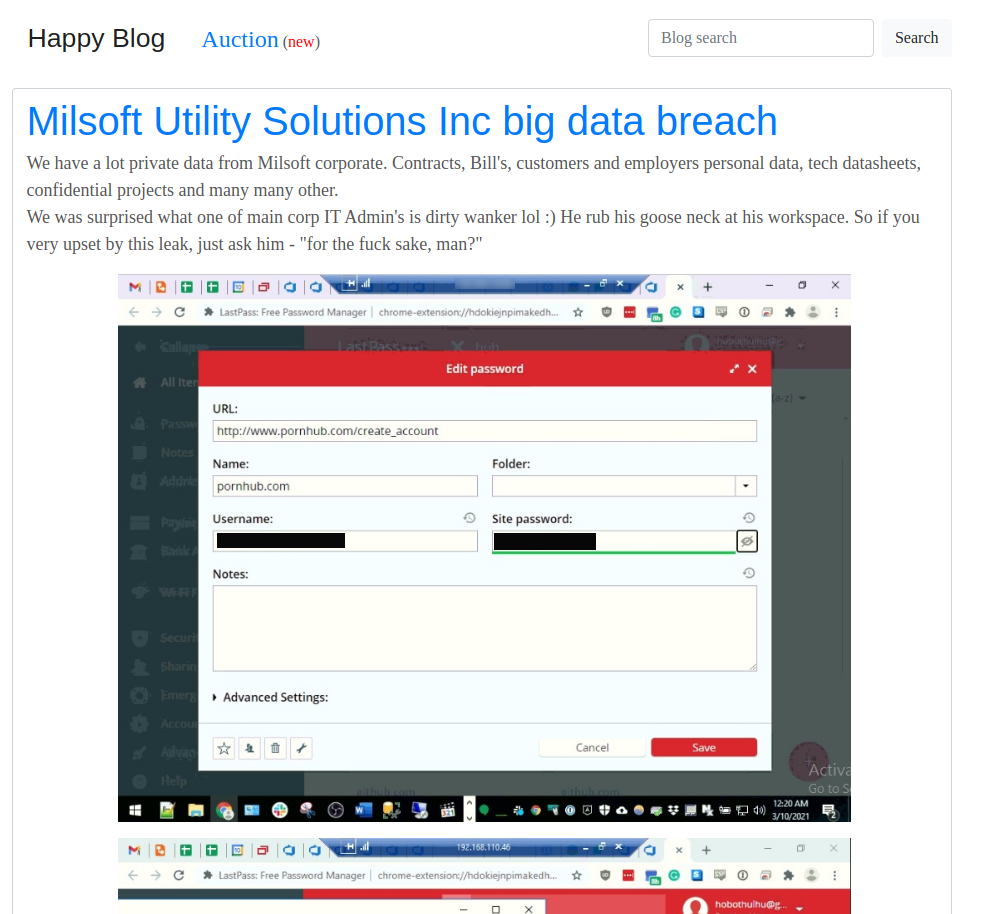

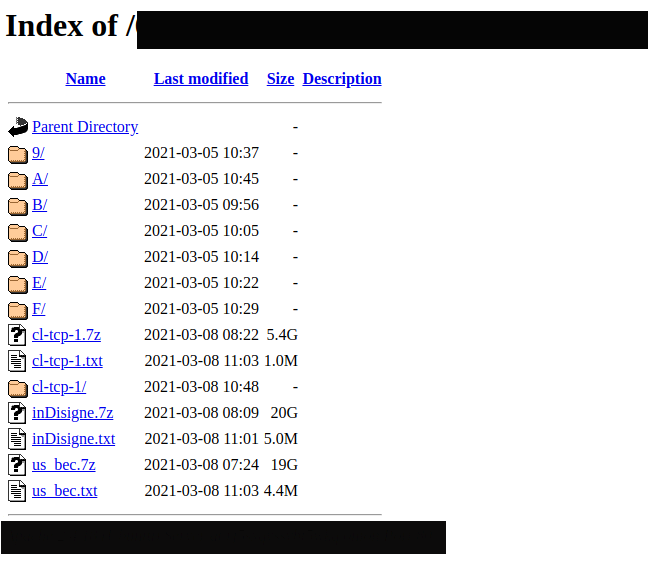

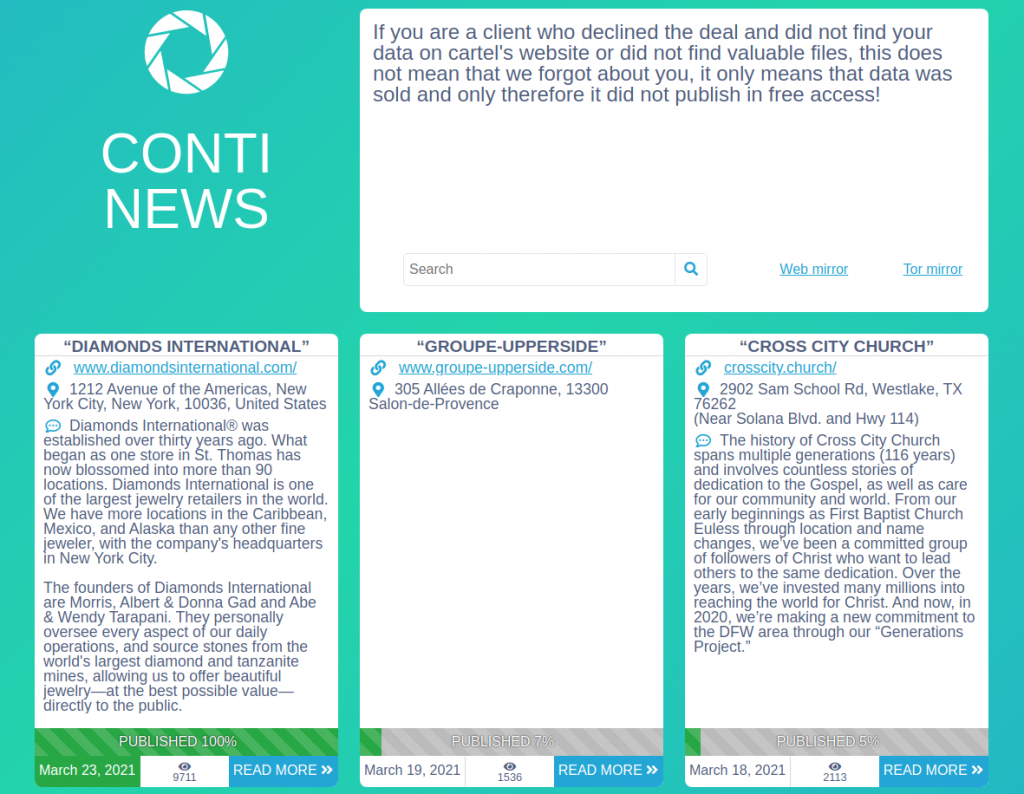

De nombreux opérateurs combinent également des logiciels malveillants de base tels que Dridex, Emotet et Trickbot pour l’accès initial. Une fois à l’intérieur d’un réseau, ils usent d’outils natifs tels que PSExec et PowerShell. Mais, à la place du cryptage des fichiers, les opérateurs exfiltrent d’abord les fichiers pour contraindre la victime à payer la rançon. Les fichiers exfiltrés sont ensuite publiés, ou menacés de l’être, sur un site de fuite dont la majorité est hébergée sur le dark web, sites créés et gérés par lesdits opérateurs.

tout en affichant l’arborescence du site partiel ou complet. (Crédits : capture d’écran)

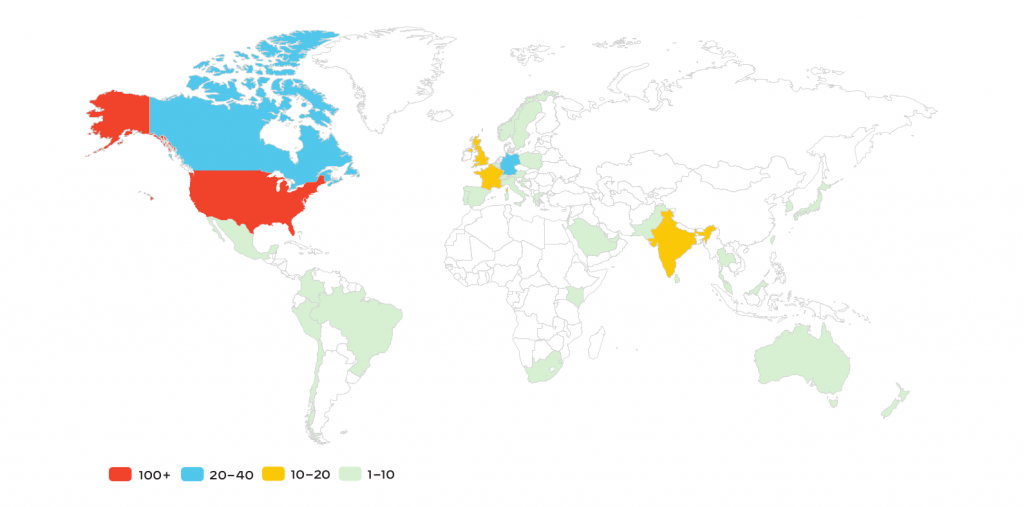

Les pays les plus touchés de janvier 2020 à 2021 sont les États-Unis (151 attaques), le Canada (39), l’Allemagne (26), le Royaume-Uni (17), la France (16)… Taïwan, la Thaïlande, et les Émirats-Arabe-Unis n’ont subi qu’une seule diffusion. Les ransomwares sont observés sur Microsoft Windows, Apple Mac OS, les systèmes d’exploitation mobile, mais également sous environnement Linux. Si les opérateurs derrière les ransomwares s’attaquent à tous. Damien Bancal, fondateur de ZATAZ, a pu interviewer un opérateur du ransomare MountLocker. « La plupart des entreprises paient la rançon. Parfois, les entreprises affichées paient et nous les supprimons. […] Nous utilisons les trous de sécurité des réseaux de la même manière que les avocats utilisent les trous juridiques. […] Peut-être que certains groupes travaillent avec des gouvernements de manière très privée. Mais le gouvernement a une échelle incomparablement plus grande. Je pense qu’ils ont autre chose à faire que du ransomware », répond l’opérateur.

« Les formes les plus efficaces de protection contre les ransomwares sont la sécurité des points de terminaison, le filtrage des URL ou la protection du Web, la prévention des menaces avancées (menaces inconnues) et la protection contre les virus », mentionne le rapport de John Davis pour Palo Alto Networks. En France, l’agence nationale de la sécurité des systèmes d’information (ANSSI) bénéficie d’une enveloppe de 136 millions d’euros dans le cadre du plan « France Relance ». Il est plus que nécessaire, car les collectivités, les entreprises sont des cibles de choix, le « Groupe-Upperside » est la dernière victime revendiquée.

En effet l’objectif est d’élever durablement le niveau de cybersécurité de l’État, des collectivités, mais aussi des organisations au service des citoyens (Hôpitaux, SDIS…). « Il est plus que jamais urgent d’agir concrètement et collectivement en matière de sécurité numérique. Le plan France Relance est une belle opportunité pour changer la donne, pour donner une impulsion nouvelle là où c’est nécessaire, pour protéger durablement et au juste niveau ce qui doit l’être. L’État, les collectivités territoriales, les établissements de santé, les organismes au service des citoyens sont autant d’acteurs qui pourront en bénéficier avec l’aide de l’ANSSI » explique Guillaume Poupard, directeur général de l’ANSSI.

Ping : Le cybercasse de deux Français pour 9,5 millions de dollars – Libre Expression

Ping : L’Italie subit de multiples infections par ransomware – Libre Expression

Ping : LDLC dans la tourmente – Libre Expression