Faille corrigée dans « le paiement sans contact »

En septembre 2020, des chercheurs suisses de l’École polytechnique fédérale de Zurich (ETHZ) avaient montré qu’il était possible de tromper les terminaux de paiement et de dépenser des sommes bien supérieures à 50 € (plafond de sans contact) avec une carte bancaire, sans utiliser de code. Ils viennent de remettre ça, le 27 août 2021. Une équipe de scientifiques d’une université suisse a découvert un moyen de contourner les codes PIN (sans qu’il ne soit jamais demandé) des cartes employant la technologie NFC de Mastercard et Maestro.

Dans son article du 1er septembre 2020, Ouest France indiquait, en parlant des experts, qu’ils expliquaient que : « les cartes Mastercard apportent plus de garanties en termes de sécurité pour des montants élevés ». La vulnérabilité (désormais corrigée) aurait permis aux criminels, cyber ou non, d’utiliser des cartes Mastercard et Maestro volées pour payer des produits coûteux sans avoir à fournir le code à quatre chiffres. En effet, dans un document présenté à la conférence de sécurité USENIX le 21 août, l’équipe dit avoir identifié un problème similaire avec les paiements sans contact des cartes Mastercard et Maestro. Ce document de recherche fut publié en février 2021.

L’ancêtre du règlement sans contact fut, en quelque sorte « Moneo ». Il est immédiatement passé aux oubliettes, en laissant le champ libre aux recouvrements sans contact. Les cartes de crédit qui le permettent sont extrêmement populaires. Des petits montants peuvent être débités rapidement (plafond augmenté à 50 €) et facilement à la caisse. Avec la mise en place de l’authentification forte le 15 mai, les cartes sont considérées comme sûres, car un code de sécurité est nécessaire pour soustraire des sommes importantes. Les scientifiques jettent un pavé dans la mare : « Le code PIN de votre carte Visa est inutile puisqu’il ne protège pas votre carte contre son utilisation pour des achats frauduleux de grande valeur », martèlent-ils.

La sûreté des transactions est fondée sur la norme EMV (Europay, Mastercard et Visa), elle s’applique à près de 10 milliard de cartes sur Terre, en décembre 2020. Cette norme a été élaborée deux années avant le premier succès de la France à la coupe du monde de football. Bien qu’elle ait été révisée plusieurs fois depuis, cet ensemble complexe de règles présente plusieurs vulnérabilités, qui peuvent être exploitées. Ainsi Le Professeur David Basin, les docteurs Ralf Sasse, et Jorge Toro-Pozo ont découvert un moyen de contourner les codes PIN des cartes sans contact de Mastercard et Maestro.

Comment se déroule l’attaque

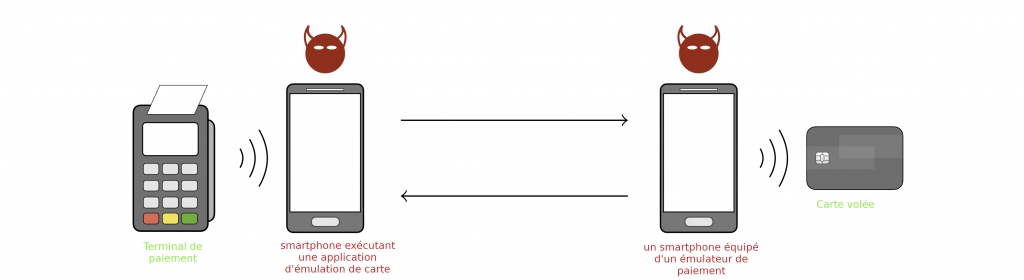

Ils ont eu besoin d’une carte bancaire volée, de deux smartphones Android et d’une application, développée par leurs soins, installée sur les deux téléphones. L’un des terminaux sera placé près de la carte subtilisée et agira comme un émulateur de terminal de paiement (PoS), incitant la carte à initier une transaction et à partager ses détails, tandis que le second se comportera « comme un émulateur de carte et sera utilisé par un escroc pour transmettre les détails modifiés de la transaction à un véritable terminal de PoS dans un magasin.»

Du point de vue du commerçant, tout est transparent. Cette attaque donne l’impression qu’un client règle avec son application mobile, mais, en réalité, l’escroc adresse les détails modifiés de la transaction obtenus à partir d’une carte volée. Les pensionnaires de l’ETHZ ont utilisé le même schéma d’attaque de 2020, lorsqu’ils découvraient un moyen de contourner les codes PIN sur les paiements sans contact Visa. À l’instant où que la théorie semblât trop belle pour être vraie, les chercheurs ont déclaré qu’ils l’avaient testée avec succès dans le monde réel.

Ainsi ils effectuaient des transactions de 200 francs suisses (environ 185 euros), soit un montant supérieur à la limite d’exigence du code PIN pour les banques suisses (avec les cartes Visa Credit, Visa Debit, Visa Électron et V Pay). « Notre méthode fait croire au terminal qu’une carte Mastercard est une carte VISA, explique Jorge Toro-Pozo. La réalité est beaucoup plus complexe qu’il n’y paraît, ajoute-t-il, deux sessions devant se dérouler simultanément pour que cela fonctionne : le terminal de la carte effectue une transaction VISA, tandis que la carte elle-même effectue une transaction Mastercard ». Ils ont utilisé ces méthodes sur deux cartes de crédit Mastercard et deux cartes de débit Maestro émises par quatre banques différentes.

Déjouer le code PIN

Leur méthode s’est concentrée sur le contournement des PIN sur d’autres types de cartes, qui n’utilisaient pas le protocole de paiement sans contact Visa. Au lieu de dire au terminal de paiement que le code pin est vérifié et conforme, il lui indique que la transaction bancaire provient d’une carte Visa au lieu de Mastercard/Maestro. Cela revient à modifier l’identifiant d’application (AID) légitime de la carte avec l’AID de Visa : A0000000031010. « Mastercard a mis en place des correctifs sur son réseau au début de l’année, mais Visa ne semble pas avoir abordé ce problème », écrit Catalin Cimpanu dans The Record.

Mais l’équipe a poursuivi ses investigations. Car, les failles de sécurité constatées sont principalement dues à la norme de protocole international (EMV). Les erreurs de logique dans cet ensemble de règles sont difficiles à détecter, parce qu’elle compte plus de 2 000 pages. Les membres de l’ETHZ soulignaient, lors du 42e symposium IEEE sur la sécurité et la confidentialité, du 23 au 27 mai 2021, que ces systèmes doivent de plus en plus être révisés automatiquement, le processus étant « trop complexe pour les êtres humains ».

Ping : 154 016 cartes bancaires françaises sur le darknet – Libre Expression

Ping : Clonage de carte bancaire en République Dominicaine – Libre Expression

Ping : Le ransomware « Cl0p » infecte six universités américaines - Libre Expression