LDLC dans la tourmente

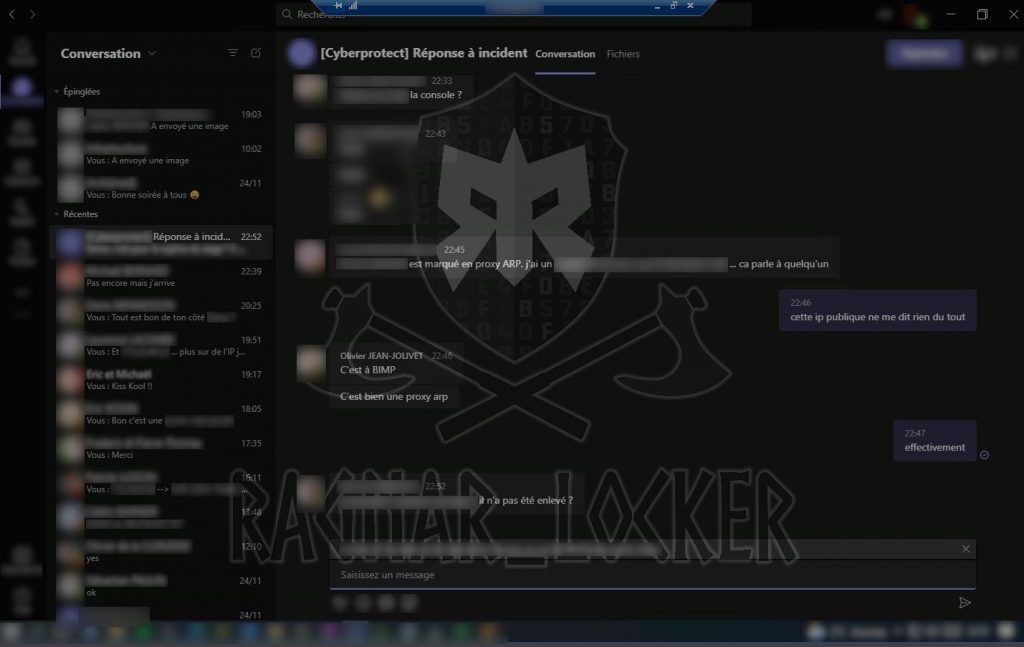

C’est par un communiqué de presse du lundi 29 novembre 2021 que le groupe LDLC relatait avoir « détecté un incident de cybersécurité dans ses systèmes informatiques, ayant entraîné un accès non autorisé aux données de l’entreprise », mais « n’a pas eu d’impact sur les opérations commerciales du Groupe ». Les opérateurs derrière Ragnar_Locker ont publié un échantillon de renseignements dérobés sur le système d’information de la firme, ainsi que plusieurs captures d’écran.

Les assaillants derrière le ransomware sont clairs dans le message « Si le Groupe LDLC souhaite arrêter le processus de fuite et éviter d’autres publications, il en a déjà été informé et sait comment nous contacter ». Ils ajoutent avec une pointe sarcastique « n’oubliez pas de vérifier vos e-mails ». « Aujourd’hui, nous publions le premier lot de données, mais si le Groupe LDLC ne nous contacte pas, nous continuerons à télécharger des données jusqu’à ce que toutes les informations soient divulguées », préviennent-ils, depuis les premiers dévoilements sur le site de fuites.

LDLC précisait néanmoins que les données clients n’étaient pas concernées et que ses équipes de sécurité s’affairaient à une « analyse approfondie » afin de renforcer les mesures de protection mises en œuvre. Comme rappelle Le MagIT ce que soulignait Jérôme Saiz, du cabinet Opfor Intelligence : « dans une crise cyber, il faut considérer que l’on n’a plus confiance en ses moyens de communication ».

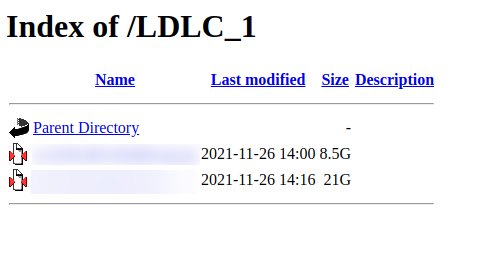

Outre les captures d’écran, Ragnar_Locker relaie également deux archives en téléchargement. Elles sont respectivement pour l’une de 8,5 Go et pour l’autre de 21 Go compressées, que le groupe affirme avoir volées. Le groupe indique avoir « notifié » le groupe LDLC de l’attaque et du vol de données, mais n’avoir reçu aucune réponse de sa part, ce qui l’a poussé à commencer la diffusion de ces dernières.

Ce qui doit être lu entre les lignes est que LDLC refuse de payer la rançon réclamée par le groupe d’assaillants, d’autres fichiers seront répandus. Ragnar Locker est connu pour lancer des attaques de codes malveillants de type ransomware, doublé souvent d’un chantage à la diffusion de datas volées sur leur site dédié. Ragnar_Locker a également publié trois captures d’écran suggérant que le groupe s’est intéressé de près à l’infrastructure virtualisée de LDLC.

« L’attaque pourrait d’ailleurs avoir commencé avec l’exploitation de la vulnérabilité CVE-2021-21985 », informe Le MagIT. En effet, cette faille permet à attaquant non authentifié d’exécuter du code arbitraire à distance, avec qui plus est un haut niveau de privilèges. De plus, des codes d’attaques sont disponibles publiquement pour la vulnérabilité CVE-2021-21985 et le CERT-FR a connaissance d’exploitations actives de celle-ci. Cette dernière est connue pour être exploitée dans le cadre de cyberattaques avec déploiement de ransomware. Cette vulnérabilité état documentée par l’ANSSI le 7 juin 2021, avec des recommandations de sécurité pour les architectures basées sur VMware vSphere ESXI.

Ping : Le site du ransomware Ragnar Locker n’est plus ! – Libre Expression