Le ransomware « Cl0p » infecte six universités américaines

Elles sont six universités américaines à avoir subi une infection par code malveillant, en un peu plus de dix jours. L’attaque cybernétique est de type ransomware. L’université du Colorado, de Miami, de Yeshiva, du Maryland, de Californie et la non moins prestigieuse université de Stanford, deuxième au classement mondial derrière le légendaire MIT. Tout ceci est rendu possible par l’infection préalable de l’application FTA d’Accellion de « transferts de fichiers sécurisés ». Des données privées sont ainsi divulguées.

Tout commence avec la diffusion des notes, des numéros de sécurité sociale des étudiants de l’université du Colorado et de celle de Miami au début de l’année 2021. L’origine est l’application FTA (File transfer appliance) d’Accelion pour le transfert de données sécurisé. C’est un fournisseur de services de transfert de fichiers sécurisés qui permet aux organisations de partager « en toute sécurité » des documents sensibles avec des utilisateurs extérieurs à leur organisation.

Cl0p exploite une faille

Ce service, FTA, est populaire parmi les banques, les agences gouvernementales et les organisations financières qui partagent couramment des documents sensibles avec des utilisateurs externes. Une vulnérabilité a été découverte et documentée dans un rapport de onze pages, par la société de conseil en cybersécurité Mandiant. Il indique que la première faille a été découverte et résolue par Accellion le 16 décembre 2020, tandis que la seconde l’a été le 20 janvier 2021. En premier, l’opérateur malveillant a enchaîné les vulnérabilités suivantes : Injection SQL (CVE-2021-27101) et exécution de commandes du système d’exploitation (CVE-2021-27104).

Les attaques impliquaient l’exploitation de plusieurs vulnérabilités zero-day dans l’ancien logiciel FTA. Un « zero-day » (0-day) est une vulnérabilité n’ayant fait l’objet d’aucune mise à jour, car n’ayant pas de publication, elle n’est pas connue. Elle cesse de l’être dès qu’un exploitant s’en sert. Le but fut l’installation d’un nouveau shell web, ou « code encoquillé », nommé « Dewmode », permettant un accès et un contrôle à distance. L’ANSSI documente un shell web avec l’exemple « Supernova » suite à la présence d’un code malveillant dans Solar Winds Orion.

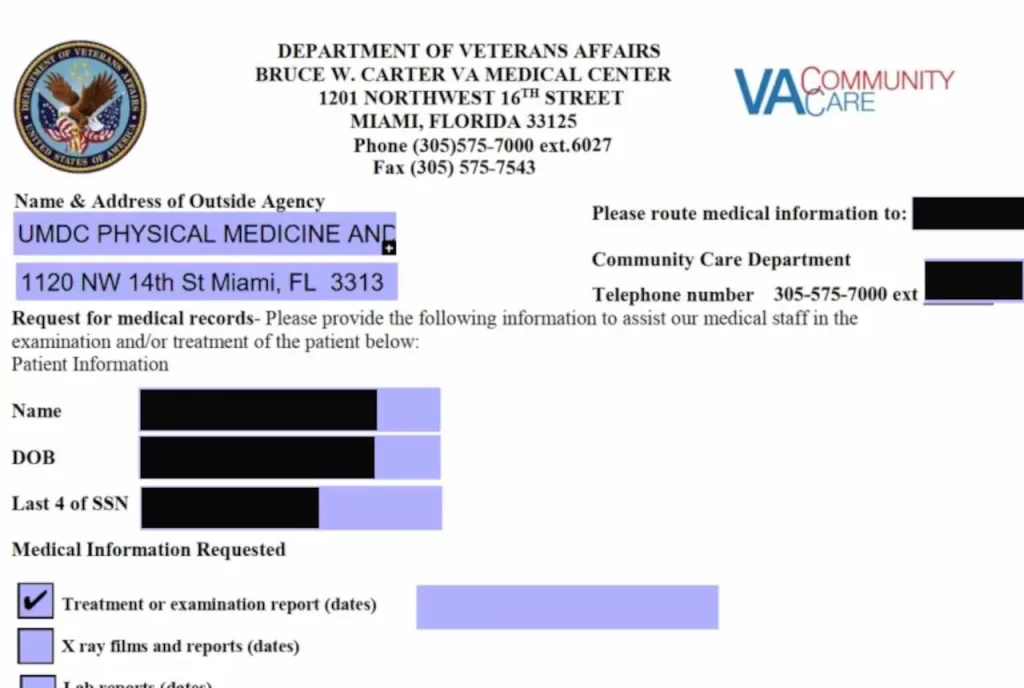

L’accès à des données de patients s’affich sur le site de fuite de Cl0p. (Crédits : capture d’écran)

Quatre failles critiques

Suite à de nombreuses attaques, l’entreprise Accellion a corrigé quatre vulnérabilités FTA. Elles étaient connues pour être exploitées par les opérateurs malveillants, en plus d’incorporer de nouvelles capacités de surveillance et d’alerte pour signaler tout comportement suspect. Les défauts sont les suivants :

- CVE-2021-27101 – Injection SQL via un en-tête Host spécialement conçu

- CVE-2021-27102 – Exécution de la commande OS via un appel de service Web local

- CVE-2021-27103 – SSRF via une requête POST spécialement conçue

- CVE-2021-27104 – Exécution de la commande du système d’exploitation via une requête POST spécialement conçue

« Bien que nous croyons, sur la base de notre enquête à ce jour, que l’incident est limité au serveur Accellion utilisé pour les transferts de fichiers sécurisés, nous continuons à améliorer notre programme de cybersécurité pour protéger davantage nos systèmes contre les cybermenaces. Nous continuons à servir notre communauté universitaire conformément à notre engagement envers l’éducation, la recherche, l’innovation et le service », assure l’université de Miami. Sans pour autant être devin, le site Bleeping Computer avertissait : « il est probable qu’il publiera davantage de fichiers à l’avenir pour faire pression sur les victimes, afin qu’elles paient. »

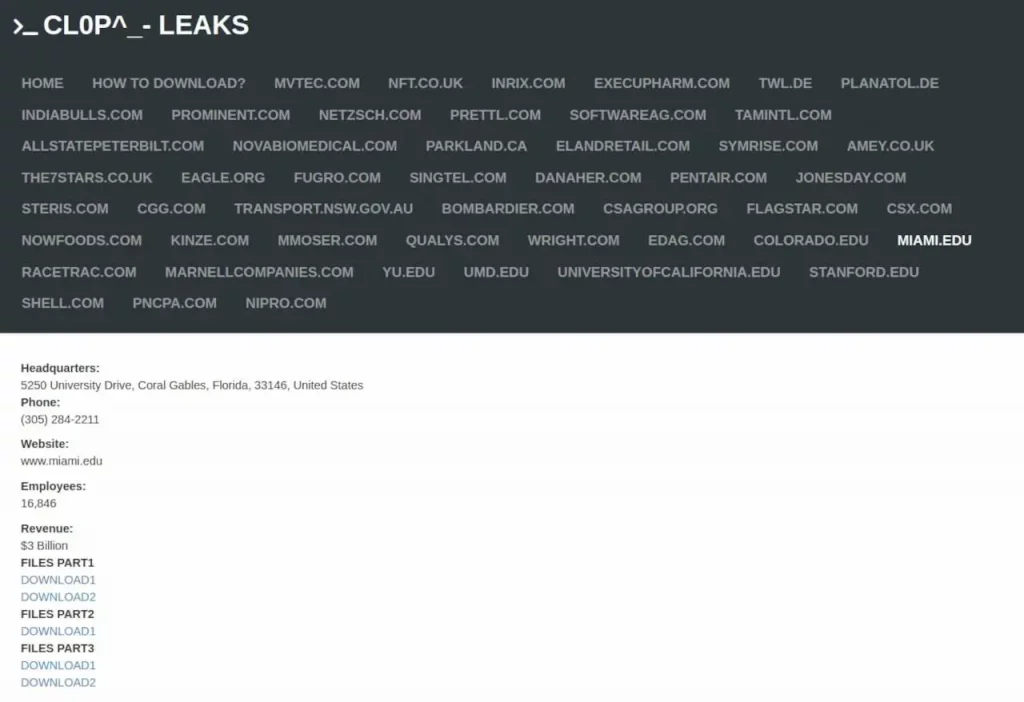

« Bien que l’ampleur de l’attaque n’ait pas encore été déterminée, les premières informations issues de l’enquête confirment que la vulnérabilité a été exploitée et que plusieurs types de données ont pu être consultées, notamment des informations personnelles identifiables sur les étudiants de Boulder et Denver, des informations personnelles identifiables sur les futurs étudiants, des informations personnelles identifiables sur les employés, des données cliniques et de santé limitées, ainsi que des données d’étude et de recherche », affirme l’université du Colorado dans son communiqué. Le 1er avril, sans mauvaise blague, « un certain nombre d’universités ont été ajoutées au site de fuite sur le dark web des acteurs de la menace Cl0p », souligne le site Data Breaches.

La pression ne s’est pas fait attendre, sur leur site, les données s’affichent en cinq parties téléchargeables. (Crédits : capture d’écran)

Elles semblent être liées à la brèche d’Accellion en décembre et janvier, renchérit l’auteur. La menace est prise très au sérieux, ainsi le 2 avril, le directeur financier de Stanford Medicine, M Randy Livingston et le doyen Lloyd Minor, ont confirmé dans un e-mail, adressé à leur communauté, l’exfiltration de données, relate le journal The Stanford Daily.

Sous-investissements en cybersécurité ?

Accellion a déclaré que 300 clients utilisaient l’ancien logiciel FTA, vieux de 20 ans, et que moins de 100 d’entre eux ont été victimes d’une brèche par les opérateurs derrière le ransomware Clop et FIN11. La chaîne de télévision CBS SF annonçait que « le système informatique de l’un des plus grands districts scolaires du pays a été piraté par une bande criminelle qui a crypté les données du district et exigé une rançon de 40 millions de dollars, faute de quoi elle effacerait les fichiers et mettrait en ligne les informations personnelles des élèves et des employés ».

D’ailleurs, selon le site Bleeping Computer, des sources dans le domaine de la cybersécurité leur auraient révélé que la vulnérabilité du logiciel d’Accellion aurait été également à l’origine de l’infection de la Harvard Business School. Un sous-investissement en matière de sécurité des systèmes d’informations serait-il sous-jacent ?

Au vu des nombreuses infections, la question a le mérite d’être posée ! Car, déjà deux décennies auparavant, le 25 avril 2001, ZDNET relatait déjà une attaque de l’université de Stanford où était scolarisée Chelsea Clinton, fille du 42e président des États-Unis.

(Crédits : Gerd Altmann/Pixabay)

Les opérateurs revendiquent que « nous n’avons jamais attaqué les hôpitaux, les orphelinats, les maisons de retraite, les fondations caritatives, et nous ne le ferons pas. Les organisations pharmaceutiques commerciales ne sont pas éligibles pour cette liste ; elles sont les seules à bénéficier de la pandémie actuelle. Si une attaque se produit par erreur sur l’une des organisations susmentionnées, nous fournirons le décrypteur gratuitement, nous nous excuserons et nous aiderons à corriger les vulnérabilités. » Parmi les autres victimes d’Accellion FTA infectées par « Cl0p » figurent le géant des supermarchés Kroger, la Reserve Bank of New Zealand, l’autorité australienne de régulation des marchés financiers (ASIC), Singtel, la société de cybersécurité Qualys, l’institut de recherche médicale QIMR Berghofer, le bureau de l’auditeur de l’État de Washington « SAO », ainsi que la société Shell.

Ping : Ransomware, une année record – Libre Expression

Ping : Doublement des cyberattaques en Amérique latine - Libre Expression

Ping : Six membres présumés du ransomware « Cl0p » arrêtés - Libre Expression