Devenez un espion !

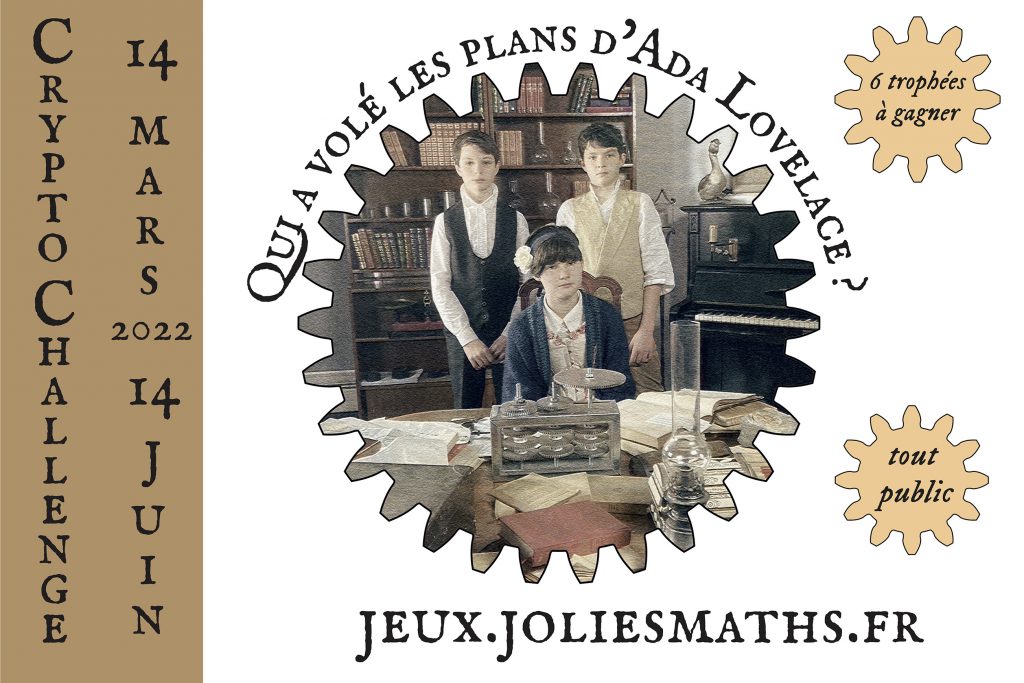

Qui n’a jamais espéré être celui ou celle qui casse un code inviolable, de trouver la combinaison d’un coffre rempli de pièces d’or, ou d’intercepter un message entre deux personnes, sans avoir été repéré. Ce rêve est accessible à tous, ou presque. Le CryptoChallenge 2022 commencera le 14 mars pour se clôturer le 14 juin 2022. Cette discipline est présente et utilisée chaque jour, l’affaire la plus célèbre du grand public est Enigma. Alan Turing fracassa le code qui permit de gagner un temps précieux, et de sauver de nombreuses vies en écourtant la 2e Guerre mondiale.

Si vous êtes une personne intéressée, ou plus simplement curieuse, avec une véritable envie de vous creuser la tête, le CryptoChallenge est fait pour vous. Il se déroule du 14 mars au 14 mai 2022. Le site est à l’adresse suivante. Il est ouvert à tout public, cependant une fonctionnalité spécifique dédiée aux enseignants pour l’usage en classe (collège, lycée) existe. L’utilisation peut être faite en présentiel ou à distance. Cette année, il faut découvrir la personne « qui a volé les plans d’Ada Lovelace ». L’histoire fait évoluer les mœurs, passant de la sténographie à la cryptographie. Vers 600 avant notre ère, Nabuchodonosor II employait des crânes rasés, pas de panique, je vous explique. Il pensa à raser ses esclaves, tatouer le communiqué sur leur tête, et quand les cheveux avaient repoussé, il envoyait le « messager » pour être à nouveau rasé par le destinataire. Les spartiates utilisaient des scytales, qui n’étaient que des bâtons sur lesquels on enroulait en spirale une lanière de parchemin. Le texte, écrit préalablement ne pouvait être lu que par une personne possédant un bâton de même diamètre, en enroulant la bandelette de cuir.

En 1586 apparaît le chiffre de Vigenère, qui est un système de cryptage par substitution polyalphabétique. Ce procédé a été percé par le major prussien Friedrich Kasiski qui a publié sa méthode en 1863. Depuis, il n’offre plus aucune sécurité. La cryptographie est l’étude des algorithmes et protocoles utilisés pour préserver la confidentialité de l’information et garantir son intégrité. L’ouvre-boite moderne est la cryptanalyse, mais qu’est-ce c’est ?

La cryptanalyse est la technique qui consiste à déduire un texte en clair d’un texte chiffré sans en posséder la clé. Ce serait trop simple, si l’affaire s’arrêtait là, forcément. Le processus par lequel on tente de comprendre un message en particulier est appelé une attaque. Comme partout, il existe plusieurs familles :

- L’analyse fréquentielle

- L’indice de coïncidence

- L’attaque par mot probable

- L’attaque par dictionnaire

- L’attaque par force brute

- Attaque par paradoxe des anniversaires

Depuis que le monde est monde diraient les anciens, découvrir les secrets des autres est de rigueur. L’analyse fréquentielle est utilisée à de nombreux endroits, sans que vous puissiez le penser. L’une des toutes premières est un jeu se trouvant chez vos grands-parents, le Scrabble. En fonction de votre langue, les lettres rapportant plus ou moins de points en fonction de leur fréquence d’utilisation (A1, E1, J8, X10…). Elle a été découverte au IXe siècle par Abū Yūsuf Yaʿqūb ibn Isḥāq al-Kindī, connu sous Al-Kindi, surnommé « le philosophe des Arabes ». Un concours de cryptographie porte d’ailleurs son nom latinisé.

L’attaque par mot probable consiste à supposer l’existence d’un mot dans le message chiffré. Ce type d’attaque a été mené contre la machine Enigma durant la Seconde Guerre mondiale. Saviez-vous que Marian Rejewski est à l’origine de la première attaque cryptanalytique sur la machine de chiffrement Enigma au début des années 1930 ? Aujourd’hui, l’attaque par brute-force est entendue dans les médias. Cette attaque consiste à tester toutes les solutions possibles de mots de passe ou de clés, souvent couplés par l’attaque de dictionnaire. Les différentes méthodes sont utilisées par des flibustiers ou des pirates pour connaître votre mot de passe, ne mettez plus le nom de votre animal de compagnie, ou votre date de naissance…

Maintenant, le domaine de la cryptanalyse est passé dans un autre monde depuis les années 1970. Elles portent des noms souvent abracadabrantesques. Jugez par vous-même :

- Cryptanalyse linéaire

- Cryptanalyse différentielle

- Cryptanalyse différentielle-linéaire

- Cryptanalyse χ²

- Cryptanalyse quadratique

- Cryptanalyse modulo n

- Attaques par canal auxiliaire

- …

Bref, qui au passage ne veut strictement pas dire « Bon, revenons-en au fait », vous l’aurez compris, la cryptanalyse est partout. Vous l’utilisez à chaque instant sans le savoir. Dans des périodes comme nous vivons, il est intéressant de regarder autrement, de voir autre chose et de s’amuser, seul ou en famille. Le CryptoChallenge s’engage le 14 mars au 14 mai 2022. Celui de l’année passée est disponible pour vous entraîner…

« Bonjour, votre mission, si toutefois vous l’acceptez, consiste à retrouver, qui a volé les plans d’Ada Lovelace, cela commence ici. »