Le cybercasse de deux Français pour 9,5 millions de dollars

C’est le cybercasse le plus important à ce jour. Si la société GateHub a déclaré croire que le pirate informatique avait abusé de son API pour mener ses attaques, sans vraiment savoir comment. Cela semble similaire à une attaque DDoS par réflexion, d’où l’usurpation d’identité. Cette attaque (DDoS) fleurie chez les opérateurs de Ransomware, parce qu’elle est relativement facile à mettre en œuvre. Pour autant, il est possible d’anticiper cette menace, car les conséquences peuvent être dramatiques pour les cibles impactées. Le préjudice peut-être financier, atteindre l’image même de l’entreprise, causant des dommages irrémédiables. En premier lieu, qu’est-ce qu’une attaque par DDoS ? Quelles sont les cibles privilégiées ? Comment s’en prémunir ? Que faire en cas en cas d’infection ?

« Les attaques par déni de service distribué (Distributed Denial of Service ou DDoS) sont aujourd’hui fréquentes, notamment du fait de la relative simplicité de leur mise en œuvre, et de leur efficacité contre une cible non préparée. Ces attaques peuvent engendrer des pertes financières non négligeables par l’interruption de service ou encore indirectement, par l’atteinte portée à l’image de la cible », explique le rapport, « Comprendre et anticiper les attaques DDoS » de l’agence nationale de la sécurité des systèmes d’information (ANSSI) en préambule.

Une attaque par « déni de service distribué » (de l’anglais Distributed Denial of Service, DDoS) vise à rendre indisponibles un ou plusieurs services dans un but purement malveillant. L’origine peut-être une vengeance jusqu’aux revendications idéologiques, et bien sûr les extorsions de fonds, à l’aide les fameux Ransomares. Cette attaque se sert d’une faiblesse, d’une vulnérabilité logicielle ou encore matérielle. Imaginons que votre site possède la capacité de 100 000 connexions simultanées, il suffit de saturer la bande passante, ou attaques volumétriques pour rendre inopérant votre site. Comme lorsqu’en cours ou réunion, trop de demande et d’informations vous provoquent un « Bug » au cerveau.

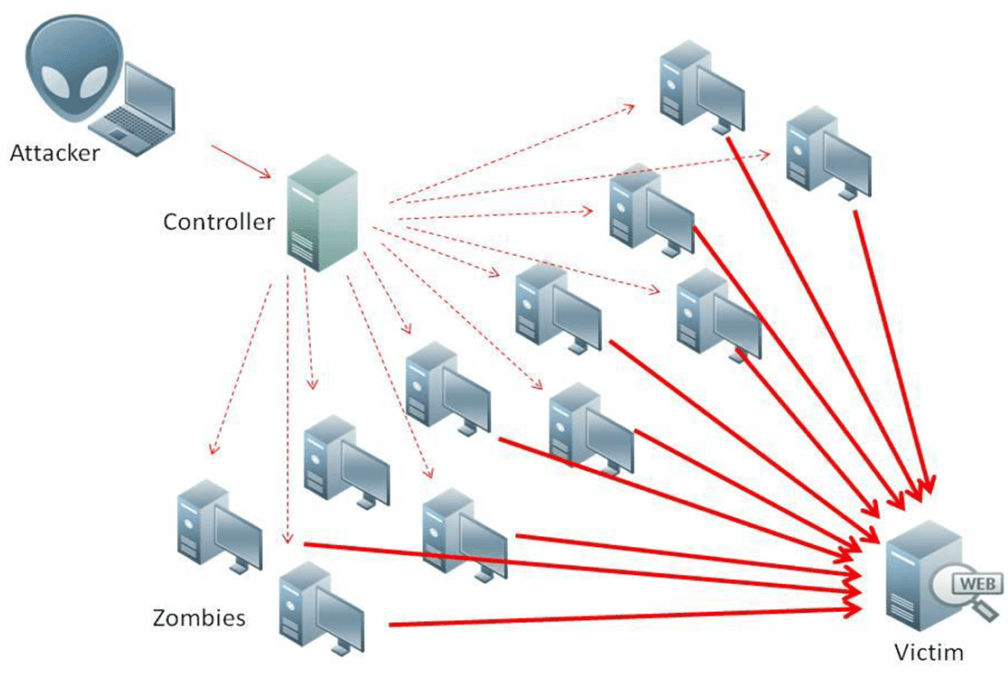

Il peut s’agir aussi d’une grande ouverture de nouvelles sessions TCP dans un intervalle de temps très court, ou encore d’un nombre trop important de traitements concurrents effectués par une base de données. Le TCP (NDLR : Transmission Control Protocol) littéralement, « protocole de contrôle de transmissions », est un protocole de transport fiable, en mode connecté, documenté dans la RFC 7931 de l’IETF. Oubliant le bien fondé et la protection de notre vie privée une phrase est entendue maintes et maintes fois : « Je n’ai rien à cacher »… indiquant la non-conscience et supputant la faible protection des systèmes d’informations usitées par le grand public. Néanmoins, nous parlons d’attaque DDoS lorsqu’elle fait intervenir un réseau de machines (souvent compromises, par exemple le vôtre) afin d’interrompre la majeure partie, du ou, des services d’une entreprise, d’une collectivité, de centre de soins, d’un hôpital, d’un SDIS… a contrario, d’un ordinateur du quidam lambda.

Les cibles potentielles

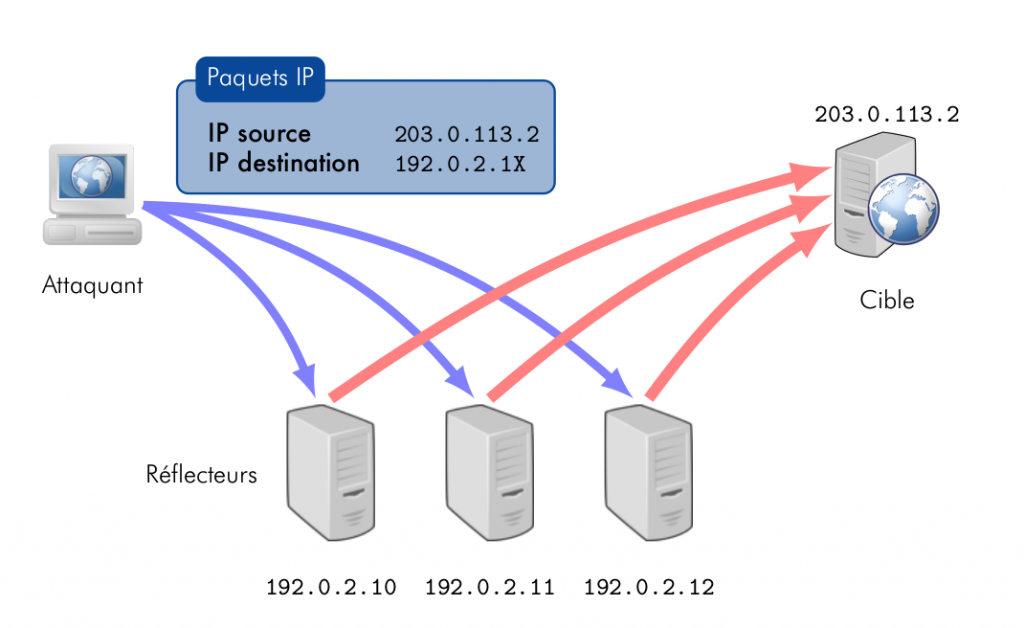

La réponse est plus simple qu’il n’y paraît. Toute entité dont l’activité dépend d’une infrastructure connectée à l’Internet, autrement dit, toutes ! Évidemment, des cibles sont plus lucratives pour les entités malveillantes, ainsi, le e-commerce, les gouvernements, les institutions financières, ou bien encore les structures d’hébergement informatique sont des mets privilégiés. En 2014, l’ANSSI admet que les opérateurs français constataient plus d’un millier d’attaques journalières, soit, une toutes les 86 secondes. Plusieurs moyens d’attaques, ils peuvent user de botnets, de réflexion, d’amplification (DNS, NTP). L’attaque par réflexion consiste à envoyer des paquets (comme vous envoyez des courriers à un tiers) en utilisant l’adresse IP de la machine ciblée comme IP source, pour tromper le terminal par usurpation d’identité. L’amplification est volumétrique, a pour objectif d’épuiser la bande passante réseau disponible afin de rendre un ou plusieurs services inaccessibles. Elle se distingue avec des protocoles DNS, NTP et bien d’autres encore.

Comment s’en prémunir

En premier lieu, considérer qu’un système d’information peut avoir des faiblesses, et donc renforcer l’équipe pour améliorer la sécurité desdits systèmes. Les équipements de type pare-feu et les répartiteurs de charges contribuent à absorber certaines attaques. La limite est lorsque les sites en questions possèdent une forte audience. « Ils ne constituent pas une protection suffisante contre ce type d’attaque d’une manière générale », assure le rapport de l’ANSSI. Pour cela il est nécessaire, comme dans dans un bâtiment de guerre (par exemple un sous-marin) de posséder des contres mesures. Avant de lancer ces protections, il faut identifier la procédure des attaquants. Les moyens mis en œuvre sont pléthores. Car une attaque peut intervenir sur n’importe quelle partie de la chaîne, en interne comme en externe.

Donc, une fois les terminaux protégés, il est primordial que les services ayant accès auxdits terminaux le soient également. Les hébergeurs sont susceptibles d’être force de proposition (entreprise extérieure pour l’hébergement des serveurs), des filtrages comme lorsque vous tamisez votre farine pour la rendre plus fine. Ces derniers sont effectués par opérateur de transit ou encore en amont par des filtreurs. De plus, il existe un réseau de diffusion de contenu (Content delivery network, CDN) formant un maillage de terminaux reliés via l’Internet et protège vos installations, car toutes les données ne sont pas au même endroit. Cela est comme les pièces d’un puzzle disséminées à droite et à gauche, vous pouvez assembler toutes les pièces et obtenir l’objectif final, le beau château ou les petits chatons jouant avec la pelote de laine, sans posséder aucun morceau dudit puzzle chez vous… Le plus simple est d’avoir et être en bonne relation avec le responsable de la sécurité informatique, vulgarisé par « RSSI » et lui demander conseil.

Que faire en cas d’attaque ?

Lorsqu’une attaque est détectée, cela signifie que vous disposez de moyens de supervision et d’alerte, si ce n’est le cas, munissez-vous-en. Vous pouvez évaluer votre niveau d’exposition à la menace « Cyber » sur page-ci. Comme les premiers gestes en portant secours à une personne, il est indispensable de protéger, alerter, écarter et secourir rappelle les sapeurs-pompiers de France. Avant de lancer les contre-mesures, identifier l’élément défaillant, le ou les protocoles utilisés ainsi que les sources de l’attaque…

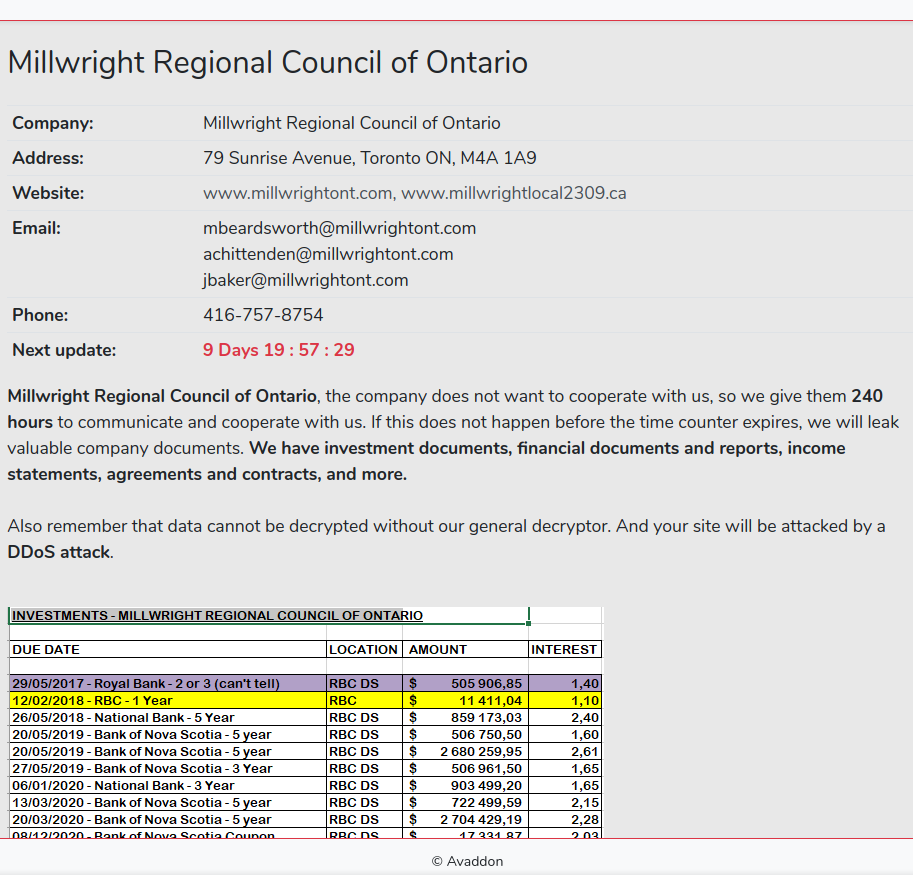

L’attaque DDoS peut-être un cheval de Troie, masquant la véritable volonté des opérateurs malveillants, à savoir une exfiltration de données (Ramsomware) ou une tentative d’intrusion. « Selon la nature de l’organisme attaqué, la loi peut imposer une déclaration d’incident. Cette déclaration ne constitue en aucun cas un dépôt de plainte, et ne s’assortit d’aucune garantie d’assistance technique », martèle l’ANSSI. De plus, les opérateurs d’importance vitale sont tenus d’informer sans délai l’agence nationale. En 2014, un incident considéré comme significatif atteint au minimum 100 000 abonnés.

Jusqu’à 7 ans de prison

En cas de survenance d’incident, l’ANSSI possède une page, plus que complète, pour le déclarer « En cas d’incident ». Elle apporte des réponses aux questions que vous pourriez vous poser et les liens s’y rapportant. Car l’attaque DDoS peut avoir de graves conséquences pour l’entreprise ou collectivité et judiciaires pour ces auteurs. Le Code pénal, à travers son article L 323-2, prévoit jusqu’à 5 ans de prison et 150 000 euros d’amende le fait d’entraver ou de fausser le fonctionnement d’un système de traitement automatisé de données. Lorsque cette infraction a été commise à l’encontre d’un système de traitement automatisé de données à caractère personnel mis en œuvre par l’État, la peine est portée à sept ans d’emprisonnement et à 300 000 € d’amende.

Ces sanctions n’incluent évidemment pas les dommages et intérêts que les victimes de l’attaque pourraient réclamer au civil, au titre du préjudice, notamment matériel. En outre, l’article L 323-1 insiste sur « le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données est puni de deux ans d’emprisonnement et de 60 000 € d’amende. Lorsqu’il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d’emprisonnement et de 100 000 € d’amende. Lorsque les infractions prévues aux deux premiers alinéas ont été commises à l’encontre d’un système de traitement automatisé de données à caractère personnel mis en œuvre par l’État, la peine est portée à cinq ans d’emprisonnement et à 150 000 € d’amende. »

Cybercasse de 9,5 millions de dollars à 20 ans

Les exemples de condamnations sont nombreux. Blanchiment d’argent avec le ransomware Locky, « The dark overlord » condamné à 1, 5 millions de dollars d’amende, et 5 ans de prison, également cinq années de prison pour un hacker Canadien, Karim Baratov tandis Roman Seleznev prenait 27 ans de prison. Grant West citoyen britannique condamné à dix ans et huit mois en 2018. Le 13 janvier 2020, en France, un jeune hacker écopait d’une peine de quatre mois de prison avec sursis, alors qu’un jeune grenoblois de 20 ans, connu sous le pseudo « Prosox » avait pris six mois avec sursis dans une précédente affaire et 140 heures de travail d’intérêt général pour le piratage la chanson, dont le clip est le deuxième le plus visionné avec 7, 264 milliards de vues au 24 mars 2021 « Despacito » sur le site Vevo. Mais ce dernier se retrouvait dans une bien plus grosse affaire judiciaire. En effet, deux jeunes Français de 20 et 21 ans, Nassim B et Gabriel K.A.-.B. connu respectivement sous les pseudonymes « Prosox » et « Kuroi’SH », ont dérobé plus de 9 millions de dollars en cryptomonnaie.

Sur Internet, nul n’est à l’abri d’une action malveillante ou de messages non sollicités. »

ANSSI

Le 18 février 2021, le gouvernement français affichait la stratégie française pour accroître la cybersécurité et faire face à la menace. « La cybersécurité constitue un moteur de croissance important pour les années à venir. Saisissons-nous de cette technologie pour nous positionner dans les secteurs économiques de demain : le véhicule autonome, l’Internet des objets ou l’informatique en nuage (Cloud) par exemple. C’est maintenant que cela se joue […] », explique Bruno Le Maire, ministre de l’Économie des Finances et de la Relance. Le but renforcer la protection des citoyens, des administrations et des entreprises. Et le 8 mars 2021, l’ANSSI proposait un guide des mécanismes cryptographiques, avec des règles et des recommandations. Comme les services de la météorologie, l’agence nationale possède une page relatant les principales menaces. Enfin, elle propose des liens pour signaler toute malveillance ou encore des spams reçus, car l’ANSSI exhorte : « Sur Internet, nul n’est à l’abri d’une action malveillante ou de messages non sollicités. »

Ping : L’Amérique subit de multiples attaques – Libre Expression

Ping : Hôpitaux, hôtels, banques… dans la ligne de mire – Libre Expression

Ping : Fuite au pays de l’Internet des objets (IoT) – Libre Expression