Mandiant victime du ransomware LockBit 2.0

La société américaine de cybersécurité qui s’est fait connaître en février 2013 après avoir publié un rapport indiquant l’implication de la Chine dans l’espionnage informatique, mais également dans la participation à la réponse apportée à l’attaque contre Colonial Pipeline en mai 2021. Celle qui a été rachetée par FireEye en fin d’année 2013, avant d’en être séparée en juin 2021, a selon le site de fuite de LockBit 2.0 été la cible des opérateurs malveillants. Ils en revendiquent l’attaque et menacent de diffuser des informations sensibles à 22 h 35 ce 6 juin 2022.

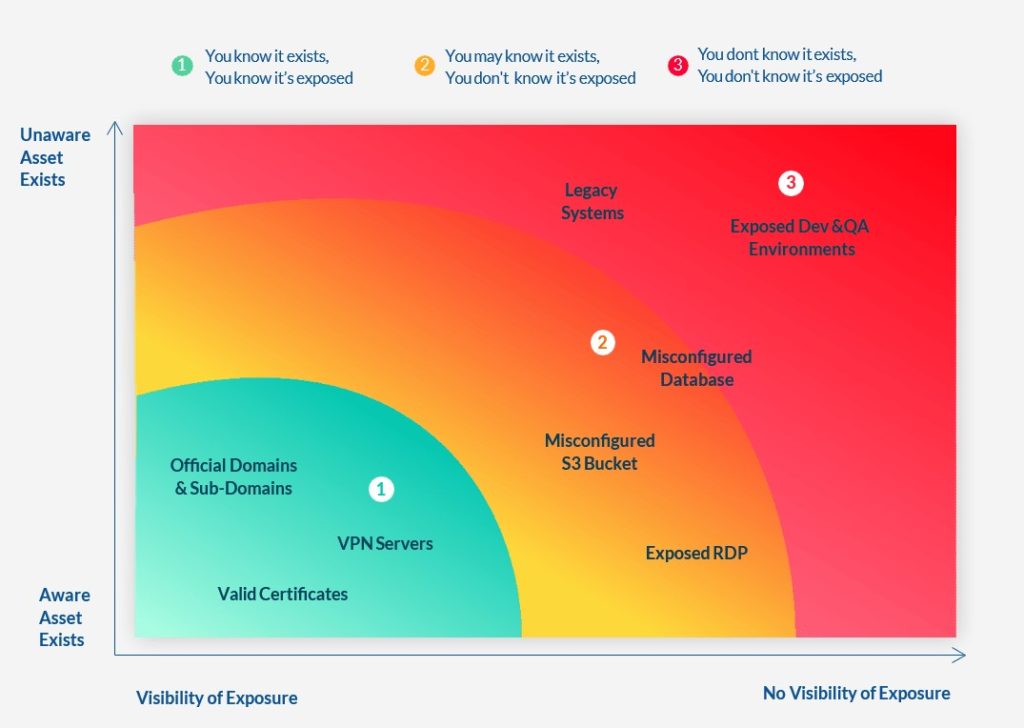

Aujourd’hui, lors de la RSA Conference la firme a annoncé le lancement de sa solution de protection contre les risques numériques qui exploite la puissance de la plateforme XDR multifournisseur Mandiant Advantage. Cela pour permettre une vue basée sur l’intelligence de la surface d’attaque globale d’une organisation et de l’activité ayant un impact sur l’entreprise sur le Deep et le Dark Web. La solution comprend les offres Mandiant et est conçue pour octroyer aux responsables de la sécurité d’atténuer de manière proactive les menaces avant qu’elles ne perturbent les opérations commerciales, explique la compagnie.

« Pour rester implacables face aux cyberattaques de plus en plus sophistiquées et persistantes, les défenseurs doivent également avoir un aperçu de la surface d’attaque externe », a déclaré Chris Key, directeur des produits chez Mandiant. « Grâce aux renseignements et à l’expertise de première ligne de Mandiant, Digital Threat Monitoring et la solution de protection des risques numériques de Mandiant permettent aux défenseurs de transformer rapidement et facilement les informations en action pour atténuer les risques et aider à garder une longueur d’avance sur les menaces. »

Le nouveau module « Digital Threat Monitoring » est conçu, assure Mandiant, pour surveiller en permanence Internet, y compris le Deep et Dark Web, les blogs, les marchés clandestins, les médias sociaux… pour aider les organisations à découvrir les différentes conversations sur leur marque, et plus encore.

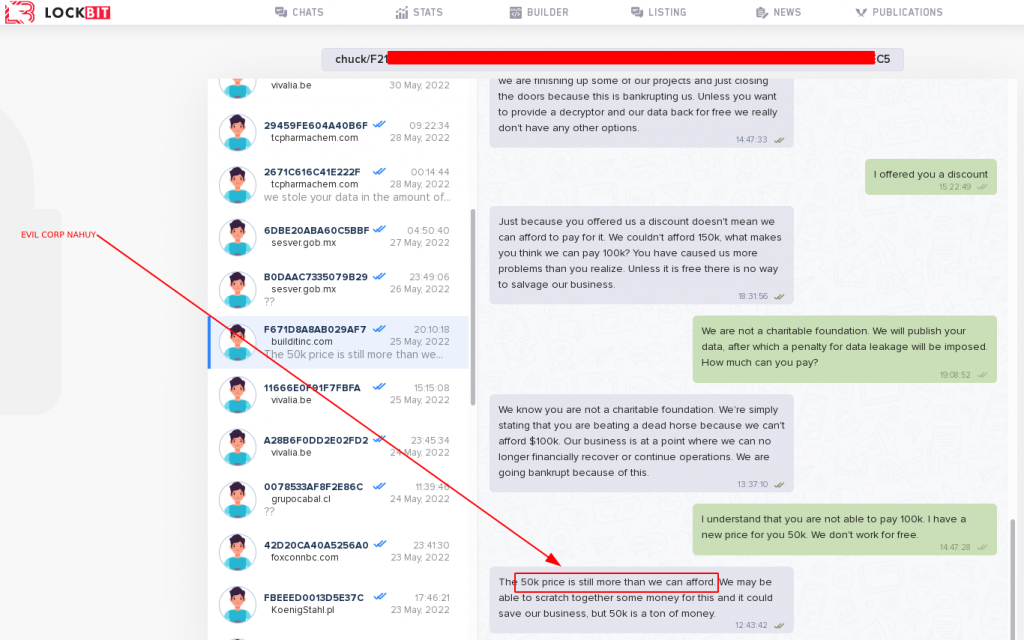

Les utilisateurs bénéficient d’une notification précoce des menaces d’une attaque imminente ou d’une fuite de données ou d’informations d’identification non détectée existante, permettant une réponse et une correction plus rapides, promet Mandiant. Les opérateurs derrière le ransomware LockBit auraient probablement imité une attaque contre la société de cybersécurité pour faire valoir sa non affiliation à un groupe basé en Russie. « Notre groupe n’a rien à voir avec Evil Corp. Nous sommes de vrais hackers underground du darknet, nous n’avons rien à voir avec la politique ou les services spéciaux comme le FSB, le FBI, etc. Nous sommes un groupe multinational, notre programme de partenariat comprend non seulement des Russes, mais aussi des Américains, des Chinois, des Iraniens, des Ukrainiens et de nombreuses autres nations », peut-on lire dans la déclaration.

Mandiant affirme après avoir examiné le communiqué de LockBit, la société a déclaré que les pirates pouvaient avoir d’autres motifs à l’esprit. « Sur la base des données qui ont été publiées, rien n’indique que des données de Mandiant ont été divulguées, mais l’acteur semble plutôt essayer de réfuter le blog de recherche de Mandiant du 2 juin 2022 sur UNC2165 et LockBit », déclarait la société à Cybernews. Tout laisse à penser, jusqu’à preuve du contraire que cette affaire soit une campagne de communication. Le site de fuite de LockBit montre un fichier intitulé « mandiantyellowpress.com.7z » dans lequel sont disponible quatre captures d’écran et deux photos de voiture de luxe. « J’ai été véritablement surpris de lire des tweets venant de la presse jaune, Mandiant ne sont pas des professionnels », explique le communiqué de LockBit. En ajoutant que « le fait que quelqu’un utilise des outils similaires ne peut pas être la preuve que l’attaque est faite par la même personne », et mentionne que tous les scripts et outils sont disponibles sur la toile (Forum, Google, Githab).

Ping : Coup de filet contre le ransomware Lockbit 3.0 - Libre Expression