Fuites de données personnelles, et après ?

L’affaire qui affecte les clients de l’opérateur français Free est malheureusement ordinaire. Une cyberattaque perpétrée par une ou plusieurs individus dont le but est de faire de l’argent. Les données de 19 millions d’abonnés sont dans la nature, à vendre au plus offrant. Après SFR en septembre, Free est victime d’une intrusion non autorisée avec accès à diverses informations confidentielles dont l’IBAN, avec l’aide d’un complice en interne. Existe-t-il un risque ? Que faire en cas d’usurpation ?

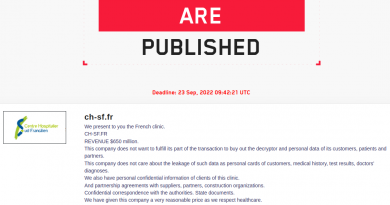

Aucune entreprise n’est épargnée : Lumiplan par le ransomware Cactus, Cerp Bretagne Nord et European External Action Service (EEAS) par Hunters, le groupe Althays, Billaud et l’imprimerie Peau par Qilin, Schneider Electric par Hellcat et le groupe Fimar par Bluebox. Ses cyberattaques de type ransomware sont revendiquées depuis le début du mois de novembre 2024.

Quid de vos données ?

Après SFR, c’est au tour de Free d’être touché par une intrusion non autorisée. L’opérateur a révélé le samedi 26 octobre 2024 que les données de 19 millions de ses clients sont volées. Un courriel est parvenu à chaque abonné. L’ensemble de ces données est une goutte d’eau parmi les passées, futures et actuelles fuites. La différence est ici la présence de l’IBAN (International Bank Account Number). Mais quelles conséquences ?

Comme l’explique Benoit Grunemwald, expert en cybersécurité chez ESET dans un article de Numerama « des sociétés peu scrupuleuses se livrent à des malversations pour faire souscrire à des abonnements frauduleux à partir de cet IBAN. »

La méthode est simple. Zojo sur son compte X l’explique. Il suffit d’avoir accès, ici, à Stripe. Vous créez un produit lambda, pour certifier l’identité, vous vous servez des informations (prénom, nom, etc.)… Puis après le délai légal de paiement, vous êtes crédité.

Heureusement, il existe des procédures et protections pour éviter d’être lésé. Pour se protéger, il suffit de se pencher régulièrement votre compte, et faire opposition si nécessaire. Contrôlez les créanciers autorisés, vous pouvez également émettre une liste blanche de prélèvements SEPA, interdire les actions en provenance de certains pays, vérifier les mentions décrivant ledit créancier. L’avantage est aussi d’examiner si vous avez stoppé tous les qui ne sont plus indispensables.

(Crédits : capture d’écran/Free)

Depuis Free et Free Mobile, dépose plainte, le 25 octobre 2024, auprès du procureur de la République. L’ordonnance est rendue le 12 novembre 2024. Elle exige « le numéro de téléphone de cette personne, la ou les adresses IP qui ont pu être recueillies lors de la création du compte Telegram et de l’envoi de ce message, ainsi que les ports-source desdites adresses IP, Toutes informations utiles à l’identification de la personne recherchée, telles que prévues par les dispositions des articles L. 34-1 et R. 10-13 du code des postes et communications électroniques, Toutes informations disponibles dans ce contexte légal, et qui pourraient se rapporter à tout autre nouveau compte ou fonctionnalité de messagerie Telegram qui seraient utilisés par le pirate. »

Données personnelles données volontairement

Les fuites de données sont toujours problématiques. Si comme tout opérateur ou fournisseur d’accès à l’Internet, les civilités semblent nécessaires, qu’en est-il pour les applications que tout un chacun utilise sur son ordiphone ? Sachant que peu de personnes consultent ces centaines de lignes, et que la grande majorité coche la case certifiant l’acceptation et lecture des conditions générales de vente (CGV), ou bien la politique de confidentialité. Prenons alors un exemple parmi tant d’autres (Meta, Tinder, la plateforme TikTok, qui est devenue incontournable, au même titre que le smartphone pour naviguer.

Celle-ci est en vigueur depuis le 4 décembre 2024. « Nous recueillons vos informations de trois manières : les informations que vous fournissez, les informations recueillies automatiquement et les informations provenant d’autres sources. » D’ores et déjà, la firme chinoise annonce la couleur.

Il collecte ainsi le contenu utilisateur, notamment « les photos, les vidéos, les enregistrements audio, les flux en direct (livestreams), les commentaires, les hashtags, les avis, les évaluations, ainsi que les métadonnées associées (telles que la date, le lieu et l’auteur(-rice) du contenu). » Sans oublier la teneur des messages envoyés et reçus.

Mieux encore… imaginez que dans votre registre téléphonique, une ou plusieurs personnes n’utilisent pas les « réseaux sociaux », pour tout un tas de raisons valables. La plateforme recueille « les informations du répertoire de votre appareil, comme les noms, numéros de téléphone et adresses e-mail », si vous choisissez de synchroniser vos contacts, précisent-ils.

Cerise sur le gâteau, « nous conservons les renseignements aussi longtemps que nécessaire pour alimenter la Plateforme et pour les autres fins énoncées dans la présente Politique de confidentialité. » Vous pouvez ainsi, à titre de curiosité récupérer l’ensemble des données de votre compte.

Ce qui est intéressant est qu’outre-Atlantique, les différentes autorités souhaitent clore la plateforme, sans l’interdire, car l’utilisation d’une application ou des médias sociaux est une décision personnelle. François-Philippe Champagne, ministre de l’innovation, de la science et de l’industrie déclare que le gouvernement canadien agit « pour faire face aux risques spécifiques de sécurité nationale liés aux opérations de ByteDance Ltd au Canada ». (Crédits : Anna Shvets/Pexels)

« Le gouvernement ne bloque pas l’accès des Canadiens à l’application TikTok ou leur capacité à créer du contenu. […] Il est important que les Canadiens adoptent de bonnes pratiques en matière de cybersécurité et évaluent les risques possibles de l’utilisation de plateformes et d’applications de médias sociaux. » L’exemple est applicable à toute application, logiciel, jeu-concours, carte de fidélité… il est donc nécessaire de prendre le temps de lire les conditions générales de vente, la politique de confidentialité avant de signer, de cocher.

Ping : Généalogie du ransomware - Libre Expression

Ping : Cyberattaque de Telefónica en Espagne - Libre Expression

Ping : Des agents (encore) identifiés à cause d'une appli - Libre Expression

Ping : L'ASSE en Uruguay subi une cyberattaque - Libre Expression

Ping : Hunters International ferme boutique - Libre Expression