Attaques multiples par ransomware

Ces derniers jours, les attaques par code malveillant de type ransomware se font de plus en plus prégnantes. Des opérateurs ne cessent d’octroyer des dégâts aux entreprises, écoles, hôpitaux, commune… par les pertes occasionnées, mais également par les rançons exigées, mais pas seulement. Lorsque les données sensibles se retrouvent à la vue de tout un chacun, ce sont bien plus que la monnaie sonnante et trébuchante. La Suisse, la France, le Chili, le Brésil, les États-Unis, l’Argentine… sont attaqués.

Si l’attaque de l’université autonome de Barcelone est peu relayée, celle d’Harvard-Westlake risque de faire couler plus d’encre. La fuite concerne 150 élèves ayant obtenu leurs diplômes lors de la décennie passée. Ces personnes sont des filles et fils de lauréats d’Oscars, de chefs de médias, de célébrités, de milliardaires et de donateurs politiques influents au sein des Démocrates et des Républicains. Les dossiers contenant les résultats archivés de SAT, moyennes et relevés de notes, lettres de recommandation, ont envoyé à un groupe de parents et au journal de l’école, ainsi qu’à la presse.

« L’école est scandalisée par cette violation de la vie privée des étudiants », s’insurgeait le président Rick Commons. Ce dernier informait les parents et anciens élèves par e-mail le 3 septembre 2021 qu’une violation de données s’était produite sur les serveurs de Naviance. Cette plateforme que l’institution avait utilisée de 2012 à 2020. « Il ne s’agissait pas d’une attaque par ransomware », a déclaré Ari Engelberg, responsable de la communication et des initiatives stratégiques de l’école. Parmi les anciens élèves figurent J. Getty, Jamie Lee Curtis, Sally Ride, Shirley Temple…

Montreux ne rigole pas

Dimanche 10 octobre 2021, dans le courant de la matinée, l’administration de Montreux constatait une attaque informatique. Une cellule de crise a immédiatement été mise en place, avec l’association sécurité riviera (ASR) et la police cantonale vaudoise. Les faits ont été portés à la connaissance des autorités pénales. Les experts rapportaient les premières conclusions, la première intrusion a eu lieu le vendredi 8 octobre 2021 à 16 h et l’attaque n’a été déclenchée que le dimanche à 1 h. À cette étape, les investigations techniques réalisées permettent d’exclure un vol de données en masse. D’autres communes en Suisse sont impactées, ainsi Villeneuve, Veytaux, et leurs associations, comme l’ASR, afin d’éviter des dommages supplémentaires. Les analyses techniques et judiciaires se poursuivent, pour savoir si des données sensibles pourraient être exploitées à des fins malveillantes. « À ce stade, nous ignorons lesquelles ont été piratées. Et nous n’avons pas eu de contact avec les cybercriminels », déclarait Dounya Schürmann-Kabouya, porte-parole de l’ASR.

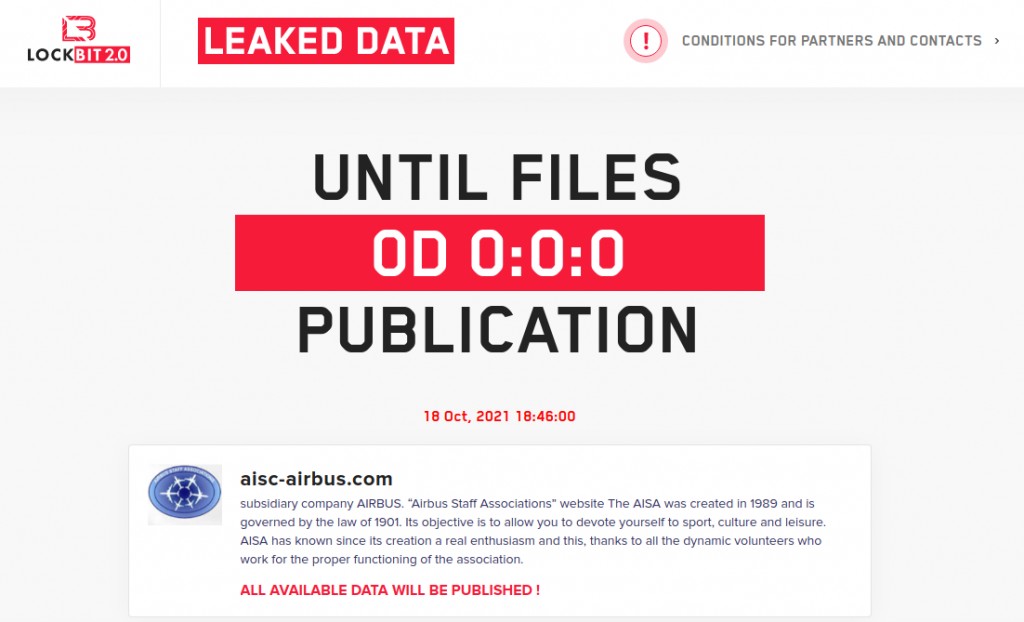

LockBit fait des siennes en France

Les opérateurs derrière le ransomware « LockBit » menacent de publier des informations relatives au site de l’association en charge de la gestion des fonds récoltés au bénéfice du personnel Airbus Central Entity. Il s’agit du site du comité d’entreprise du groupe aéronautique, explique le monde informatique. Un porte-parole d’Airbus indiquait que le CE a la maison mère, le 5 octobre 2021 de l’évènement de sécurité, et qu’une enquête avait été lancée. « Les serveurs AISC ont été fermés dès la découverte de l’incident. Toutes les interconnexions existantes avec Airbus ont été identifiées et stoppées. Il n’y a pas d’impact sur Airbus. AISC est une entité indépendante d’Airbus et dispose à ce titre de son réseau dédié, séparé d’Airbus IM et géré par les fournisseurs AISC. […] ».

Consultations annulées à Bouge, en Belgique

La clinique Saint-Luc située à Bouge, dans la province de Namur a subi une infection par code malveillant aux alentours de 7 h, samedi 9 octobre 2021. « En collaboration avec les experts fédéraux et notre département informatique, toutes les actions nécessaires ont été prises afin de stopper la propagation du ransomware, explique Thibaut Bertrand, responsable de la communication. Ce n’est pas la première tentative de piratage, mais c’est la première fois qu’elle réussit. » La continuité des soins apportés aux personnes hospitalisées fut assurée, tandis que tous les acteurs liés à la défense contre la cybercriminalité (police fédérale, locale…) travaillent d’arrache-pied depuis le samedi 14 h.

La clinique a pris la décision de décommander l’ensemble des consultations, des examens d’imagerie médicale et des rendez-vous en hôpital de jour médical prévus ce lundi. « Tous les accès qui gèrent les rendez-vous ont été bloqués pour éviter d’offrir la moindre porte d’accès aux pirates ». Les données personnelles des patients n’ont pas été touchées assurent l’institut. Hier, plus de 1 000 consultations, examens et rendez-vous médicaux en hôpital de jour furent annulés. Chaque patient est recontacté afin de fixer un nouveau rendez-vous, car l’opération d’annulation se poursuit jusqu’à demain mercredi, à minima. « Une rançon de trois bitcoins, soit environ 150 000 euros a été demandé », souligne Adrien Dufour directeur informatique de la clinique Saint-Luc.

L’Amérique latine peu épargnée

Le 23 septembre 2021, la communauté mondiale de partage de renseignements cybernétiques (uniquement axée sur les services financiers) annonçait que le partage entre ses sociétés financières membres avait augmenté de 60 % au cours de la période allant d’août 2020 à août 2021, sous l’effet des risques liés à la chaîne d’approvisionnement et aux ransomwares. Les menaces à grande échelle ont entraîné des pics record de partage d’informations dans toutes les régions : Amérique du Nord, Amérique latine, Europe, Royaume-Uni, Moyen-Orient et Afrique, et Asie-Pacifique. « En Amérique latine, nous bénéficions de renseignements partagés par des entreprises mondiales basées aux États-Unis et en Europe, ainsi que par nos pays voisins », déclarait Juan Carrasco, responsable de la cybersécurité à Banco Falabella Chile. « En surveillant les attaques en Argentine et au Brésil, nous avons pu prévoir et contrecarrer une cyberattaque au Chili. Cela atteste de la puissance du partage transfrontalier de renseignements pour atténuer les cyberrisques. »

Fuite massive de données en Argentine

Les états civils, numéros de téléphone, courriels et adresses postales, entre autres de nombreux personnels ont été divulgués en Argentine. « AnibalLeaks », en référence au nouveau ministre de la sécurité argentin, Anibal Fernandez, est le nom de cette gigantesque fuite de données. Les informations personnelles de 1 193 316 de militaires et de personnels de sécurité argentins se sont retrouvées fin septembre sur l’internet. Ce n’est pas la première fois que cela arrive. Déjà, en 2017 et 2019 déjà, des données des ministères de la Sécurité et de la Défense s’étaient trouvées sur Internet. Hormis le risque concernant l’intégrité physique des personnes identifiées, ces données sont une véritable mine d’or. Des arnaques, tel l’hameçonnage ou phishing, peuvent en découler. Ainsi soutiré des informations sensibles (passphrase, identifiants…) permettant à un tiers de se faire passer pour la personne véritable auprès d’une banque, par exemple.

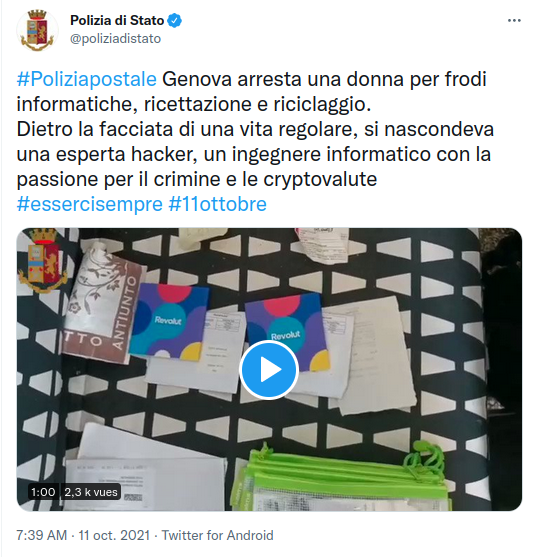

Une mère de famille sous les verrous

L’apparente normalité de la mère de famille basée à Gênes à jouer, un temps, en sa faveur. Russe d’origine, la femme de 40 ans, ingénieure informatique au centre d’une organisation internationale dédiée à la fraude informatique, au recel et au blanchiment d’argent, a été arrêtée par la police. Experte dans la création de nouvelles identités, cette dernière achetait en ligne en utilisant des cartes de crédit de malheureux, après les avoir clonées. Pour échapper à tout contrôle, l’ingénieure se présentait aux points de collecte avec de faux documents ou recrutait des tiers qui, contre monnaie sonnante et trébuchante, récupéraient les colis en son nom.

Le produit du recel était ensuite blanchi par des achats de cryptomonnaies sur de nombreuses bourses internationales. Le trafic illicite de la femme n’a pas échappé aux experts de la police des postes et communications de Gênes qui, au terme d’une enquête minutieuse et complexe, l’ont arrêtée. Au cours de la perquisition du domicile, les enquêteurs ont saisi de nombreux terminaux de point de vente (TPV) et des centaines de cartes de crédit spécialement activées pour blanchir le produit d’escroqueries et de fraudes informatiques.

Ping : Problèmes sur l’authenticité du « passe sanitaire » – Libre Expression

Ping : Faites vos jeux, rien ne va plus – Libre Expression